Cyber-Sicherheitsniveau für Unternehmen erhöhenModerne Verschlüsselungstechnologie sorgt für NIS2-Konformität

22. November 2024

Um die Widerstandsfähigkeit von Unternehmen innerhalb der Europäischen Union zu erhöhen, hat das Europäische Parlament im Dezember 2022 eine Richtlinie zur Erhöhung des Cyber-Sicherheitsniveaus (NIS2) verabschiedet. Diese Vorgabe ist eine deutliche Erweiterung der KRITIS-Regulierung und hat das Ziel, das Cyber-Sicherheitsniveau in den Mitgliedstaaten zu verbessern und zu vereinheitlichen. Dazu zählt auch die Verschlüsselung sensibler Daten.

Durch die NIS2-Pflicht steigen in Deutschland für über 30.000 Unternehmen die IT-Security-Anforderungen. Nachdem die NIS2-Umsetzung im Juli 2024 im Kabinett beschlossen wurde, sollen zeitnah die nächsten Schritte in der Gesetzgebung folgen und das Gesetz ab März 2025 Inkrafttreten, also in weniger als vier Monaten.

Die von der NIS2-Umsetzung betroffenen Gruppen unterteilt man in zwei Sektoren: zum einen diejenigen hoher Kritikalität (u. a. Energie, Transport, Verkehr) und zum anderen sonstige kritische Sektoren (u. a. Chemie, digitale Dienste, Forschung). Hinzu kommt eine noch nicht bezifferbare Menge an Unternehmen, die zwar nicht NIS2-pflichtig sind, jedoch aufgrund ihrer Geschäftsbeziehungen oder Lieferketten zur Einhaltung der Regelung angehalten sind.

Der Zeitplan und die zahlreichen Vorgaben stellen die Unternehmen vor diverse Herausforderungen. Unter anderem sind sie mit Inkrafttreten von NIS2 dazu verpflichtet, eine Verschlüsselungstechnologie zu implementieren, welche sensible Daten vor Zugriff und Missbrauch schützt – idealerweise, ohne die Performance der Systeme zu beeinträchtigen. Das alles gilt nicht nur für Daten, die auf dem Unternehmensserver gespeichert werden, sondern in einem noch größeren Maß für diejenigen, die in Cloud-Applikationen verarbeitet und abgelegt werden.

Eine aktuelle Untersuchung von Statista zeigt, dass die Cloud bei den Cyber-Kriminellen weitaus stärker im Fokus ist als on-premise Systeme. Bedenkt man, dass sich die Nutzung von Cloud-Lösungen zunehmender Beliebtheit erfreut, wird deutlich, wie überaus wichtig die Verschlüsselung sensibler Cloud-Daten ist.

Verschlüsselung at its best

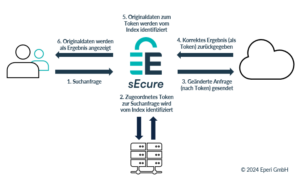

Ermöglicht wird die Verschlüsselung durch eperi mit einer Technologie, die für Administratoren zentral und einfach zu verwalten ist und für Endanwender unsichtbar bleibt. Im Wesentlichen werden dabei alle relevanten Daten automatisch auf Basis der sichersten Verfahren (AES-256/RSA 4096) verschlüsselt. Um die optimale Performance der Systeme zu erzielen, kommen sogenannte Templates zum Einsatz: Diese steuern intelligent, welche Daten für die jeweilige Anwendung verschlüsselt werden. So ist einerseits die Sicherheit gewährleistet, während andererseits die Anwendung alle relevanten Informationen erhält. Dafür sorgt das Zusammenspiel von Eperi Secure mit den abzusichernden Cloud-Applikationen.

Um den datenschutzkonformen Einsatz von Daten in Cloud-Anwendungen sowohl in der EU als auch im internationalen Umfeld zu gewährleisten, werden diese verschlüsselt und tokenisiert, sprich durch zufällig generierte Tokens ersetzt, ohne deren Länge oder Format zu ändern. Das Entscheidende von Secure im Vergleich zu einer simplen – und für diese Zwecke unbrauchbaren – Verschlüsselungsmethode ist, dass mit der Lösung von Eperi die wichtigen Funktionen der Anwendung, wie etwa die Suche, trotz Verschlüsselung und Tokenisierung auf Feldebene erhalten bleiben.

Damit können Unternehmen sämtliche Vorteile ihrer im Einsatz befindlichen Softwarelösungen – egal, ob on-premise oder in der Cloud – nutzen und gleichzeitig sicherstellen, dass die Daten jederzeit geschützt sind. Aus technischer Sicht existieren unterschiedliche Möglichkeiten, die Verschlüsselungstechnologie mit den Anwendungen zu integrieren. Da sehr viele Cloud-Applikationen auf der REST-Technologie aufsetzen, nutzt auch Eperi Secure diesen Kommunikationsstandard, um sensible Daten in allen kompatiblen Applikationen abzusichern.

Damit ist weder zusätzlicher Entwicklungsaufwand erforderlich, noch müssen bestehende Applikationen aufwendig umprogrammiert werden. Darüber hinaus besteht im individuellen Bedarfsfall die Möglichkeit, mit Hilfe des zugehörigen Software Development Kits (SDK) und mit einem überschaubarem Entwicklungsaufwand neue Adapter für Anwendungsfälle zu bauen, die nicht auf REST basieren.

Erfolgsfaktor Nummer 1: Kombination aus Technologie und Aufklärung

Soweit der technologische Schutz. Damit dieser aber auch umfassend wirken kann, ist der sorgsame Umgang mit den zentralen Verschlüsselungsschlüsseln notwendig. Auch wenn sich das wie eine Selbstverständlichkeit anhört, hat Techconsult in einer Umfrage herausgefunden, dass hier noch Aufklärungsbedarf besteht. Zwar gaben 55 Prozent der befragten IT-Verantwortlichen in den Unternehmen an, dass ihr Verschlüsselungsschlüssel ausschließlich dem eigenen Unternehmen vorliegt. Aber besorgniserregende 40 Prozent der befragten Unternehmen waren bereit, ihre Encryption Keys auch mit dem Cloud-Provider oder dem IT-Dienstleister zu teilen.

Diese Ergebnisse zeigen, dass es trotz aller Technologie und Regulatorik notwendig ist, die IT-Spezialisten zu sensibilisieren. Zwar mag die Ursache für die Bereitschaft, den Encryption-Schlüssel mit dem Cloud-Provider oder IT-Dienstleister zu teilen aus Redundanzgründen erfolgen – faktisch jedoch erhöht dieses Handeln das Risiko. Umso wichtiger sind NIS2 und viele andere Richtlinien, die in den Unternehmen ein neues Sicherheitsbewusstsein im Umgang mit Daten unterstützen. (rhh)