Fachkräftemangel im Markt für IT-Sicherheit Gemeinsam gegen IT-Bedrohungen

27. August 2017

Bei WannyCry handelt es sich nur um eine aktuelle Inkarnation einer langen Serie von kriminellen Angriffen über das Internet. Die erste Ransomware trat bereits 1989 auf – man könnte meinen, die Gefahren würden mit besserer Abwehrtechnik abnehmen, aber das Gegenteil ist der Fall. Der Grund dafür, dass wir uns noch immer mit Ransomware und anderen Angriffen befassen, ist in mehreren Faktoren zu suchen: Dem technischen Fortschritt, dem Fachkräftemangel sowie in einem fragmentierten Markt für IT-Sicherheit. Doch es gibt Hoffnung: Automatisierung und Austausch unter Spezialisten kann Unternehmen deutlich sicherer machen.

Technischer Fortschritt

Wäre die erste Erfindung der Menschheit ein Vorhängeschloss gewesen, dann wäre die zweite ein Dietrich. Die Technologie von Angriff und Abwehr befindet sich in einem ständigen Wettrüsten – während die Intelligenz der Abwehrmechanismen und Malware-Erkennung zunimmt, werden auch die Angreifer immer raffinierter.Zugleich erleben wir einen explosionsartigen Anstieg von Geräten im Netzwerk. Dank immer günstigeren und kleineren Prozessoren und Speichern schätzen Experten, dass es bis 2020 etwa 20 bis 80 Milliarden vernetzte Geräte geben wird.

Diese zusätzlichen Endpunkte des Netzwerks werden dabei nicht wie ihre Vorgänger im Rechenzentrum liegen oder im klassischen Unternehmensnetz; sie werden mobil und überall verteilt sein, verbunden durch Cloud-Dienste. IT-Sicherheitssysteme müssen daher heute an zahllosen Zugriffspunkten zugleich präsent sein und jede Datei prüfen, ohne die Mitarbeiter in ihrer Produktivität und Mobilität einzuschränken – etwa, wenn sie von unterwegs arbeiten wollen. Die zu schützende Infrastruktur wächst dabei immer weiter in alle Richtungen, während Kriminelle weiter aufrüsten.

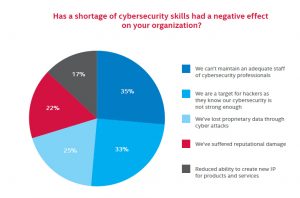

Die naheliegende Lösung also wäre es, in die IT-Sicherheit zu investieren – etwa in Form kompetenter Fachkräfte. Doch das erweist sich als schwierig: Wie eine Studie von McAfee und dem Center for Strategic and International Studies zeigt, klagen 82 Prozent der befragten Unternehmen über einen Mangel an kompetentem Sicherheitspersonal. Bis 2020 sollen 15 Prozent der vakanten Stellen unbesetzt bleiben. Das sehen 76 Prozent der deutschen Befragten als ernstes Risiko – sie sprechen von messbaren Schäden durch den Fachkräftemangel, etwa in Form von Diebstahl geistigen Eigentums.

Doch selbst wenn ausreichend Fachkräfte zur Verfügung stünden, würden sie mit der Geschwindigkeit und Masse der Bedrohungen nicht fertig, wenn sie jede Angriffe von Hand abwehren müssten. 2016 gab es laut dem FBI im Schnitt 4.000 Ransomware-Angriffe pro Tag – eine Steigerung um 300 Prozent gegenüber dem Vorjahr. Gerade in der Bedrohungsabwehr, beim Erkennen und Analysieren von Bedrohungen, kommen Unternehmen daher nicht umhin, auf automatisierte Lösungen zu setzen. Sicherheitsfachkräfte können so schneller und besser Gefahren erkennen und aus vergangenen Fällen lernen.

Automatisierung

Automatisierung in IT-Sicherheitssystemen bedeutet etwa, eine Bedrohung automatisch zu erkennen – zum Beispiel in Form einer neuen, bisher unbekannten Datei im Netzwerk – sie näher zu analysieren und nötige Schritte wie eine Isolation der Datei einzuleiten. Das alles sollte automatisiert ablaufen, um das Personal zu entlasten und dabei zu unterstützen, gegen die Unmengen an Angriffe vorzugehen.

Doch der echte Vorteil sind selbstlernende Lösungen. Lernen heißt in diesem Fall, dass Lösungen aus allen verfügbaren Quellen aktuelle Informationen beziehen; dazu gehören bekannt gewordene Sicherheitslücken, sogenannte Zero-Day-Schwachstellen, sowie bewährte Abwehrtechniken, neue Analyseverfahren und dergleichen. Zum anderen sollte die Lösung aus ihrem eigenen Verhalten lernen. Dies verkürzt Reaktionszeiten und steigert die Effektivität des Systems. Am Ende gibt ein selbstlernendes, automatisiertes System Unternehmen eine Chance, mit den Innovationen der Cyber-Kriminellen mithalten zu können und ihnen einen Schritt voraus zu sein.

Diese Philosophie hat sich in der IT-Sicherheitswelt mittlerweile etabliert. McAfee bezeichnet sein System dabei als „Threat Defense Lifecycle“ (Kreislauf zur Bedrohungsabwehr). Der Kreislauf teilt sich in die Phasen Protect, Detect, Correct, Adapt. Dabei ist das Ziel in der ersten Phase (Protect), die Produktivität der Nutzer zu steigern und verbreitete Angriffe zuverlässig zu blockieren. Auf einer zentralen Plattform laufen dabei Informationen von Endgeräten und Cloud zusammen, wodurch die Fragmentierung einzelner Sicherheitsmaßnahmen minimiert wird.

In der zweiten Phase (Detect) erlauben die gesammelten Informationen eine Analyse der Verhaltens- und Kontextdaten. Das System kann Bedrohungen somit besser erkennen, weil es auf die Expertise und die Lösungen verschiedener Anbieter zugreifen kann, die ihre Erkenntnisse miteinander teilen. Das Ergebnis sind mehrstufige Analysen und integrierte Gegenmaßnahmen, die auch versteckte Bedrohungsmuster erkennen helfen.

In der dritten Phase (Correct) ergreift das System dann automatisiert die besten Maßnahmen zur Abwehr von Angriffen, Löschung von Schaddaten und Reparatur von Lücken. Dazu nutzt das System Informationen tatsächlicher Sicherheitsvorfälle und Analysen, aus denen sich das beste Verhaltensmuster ableiten lässt. Die Zeit von der Erkennung bis zur Reaktion wird somit deutlich verringert.

Die vierte Phase (Adapt) dient dazu, die gewonnenen Erkenntnisse aus dem Vorfall durch eine integrierte Sicherheit unmittelbar umzusetzen und dadurch die Infrastruktur des Systems zu stärken. So können Sicherheitslücken und damit potenzielle Einfallstore leichter geschlossen werden.

Zusammenarbeit: OpenDXL

Heute ist die Sicherheitslandschaft so komplex und weit verzweigt, dass kein einzelner Anbieter Experte für alle Gerätetypen, Bedrohungen oder Abwehrstrategien sein kann. Mehrere Anbieter haben sich daher zusammengeschlossen und bieten mit dem Data Exchange Layer (DXL) eine Kommunikationsarchitektur, auf der basierend unterschiedlichste Lösungen zusammenarbeiten können.

Der Data Exchange Layer nutzt industrieweite Standards, um die Kommunikation der einzelnen Tools gewährleisten zu können: die Open-Source-Standards STIX und TAXII sind zwei prominente Beispiele. TAXII (Trusted Automated eXchange of Indicator) schafft die Grundlage für den Informationsaustausch, während STIX (Structured Threat Integration eXpression) die sprachliche Grundlage im XML-Format möglich macht. An der Ausarbeitung beider Standards waren zahlreiche Parteien beteiligt, um eine bestmöglich ausgearbeitete Grundlage für sicherheitsorientierte Zusammenarbeit zu gewährleisten.

Im Darknet hat sich längst eine Schattenwirtschaft gebildet, in der Kriminelle Sicherheitslücken verkaufen, modernste Ransomware mieten und Angriffe in Auftrag geben können. Ein Schwarzmarkt, der die Gefahrenlage verschärft, weil er die Eintrittshürden in das Cyber-Gangstertum senkt. Unternehmen können darauf reagieren, indem auch sie sich untereinander austauschen: Eine Strategie der gebündelten Intelligenz bildet eine gemeinsame Front gegen die wachsende Zahl an Bedrohungen. Kombiniert mit automatisierten, selbstlernenden Lösungen, sind Unternehmen somit auch heute gut gegen Kriminelle aufgestellt.

Hans-Peter Bauer

ist Vice President Central Europe bei McAfee.

Hier geht es zu McAfee