Unzureichend gesicherte Geräte im Internet der Dinge Best Practices gegen die digitale Plage

3. März 2017

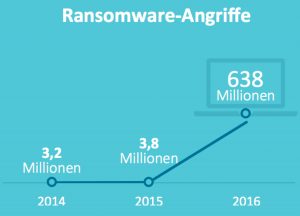

Die digitale Seuche bleibt der IT erhalten. Malware, Ransomware, Bot-Netze, DDoS, Cyber-Kriminalität in immer neuen Spielarten bedrohen die Daten und Anwendungen der Unternehmen, beanspruchen Ressourcen und behindern ihre Arbeit. Lassen die dunklen Aktivitäten irgendwo nach, so kann man davon ausgehen, dass sich die Angriffe auf andere Bereiche verschoben haben. Wie "trendy" Angreifer mittlerweile sein können, zeigte sich zuletzt sehr deutlich an einigen massiven Angriffen, die von unzureichend gesicherten Geräten des Internet der Dinge ausgingen. Der Sicherheitsreport 2017 von SonicWall hat diese traurige Lage bestätigt.

Elf Freunde

Unternehmen dürfen in ihren Anstrengungen zur Verbesserung der IT-Sicherheit daher nicht nur nicht nachlassen, sie müssen diesbezügliche Aktivitäten auch immer wieder auf den Prüfstand stellen. Für eine effektive Sicherheitsstrategie sind Best Practices unerlässlich, die IT-Verantwortliche beherzigen sollten. Am Anfang jeder Sicherheits-Policy sollten Anwender grundsätzlich und immer misstrauisch sein: gegenüber allem – Netzwerk oder Ressourcen – und jedem – Anbieter, Franchise-Nehmer, internem Personal. Später können dann, wo nötig, Ausnahmen gemacht werden.

• Unternehmen müssen ihre gesamte Software, einschließlich Browser, Betriebssystemen und IoT-Firmware mit entsprechenden Sicherheits-Patches up-to-date halten.

• Unternehmen sollten eine Endpunktlösung zwingend vorschreiben, so dass Systeme, die außerhalb des Netzes kompromittiert wurden, identifiziert und isoliert werden.

• Unternehmensnetze müssen in voneinander isolierte Zonen für LAN, WLAN und VLAN unterteilt werden; zur einfacheren Nutzung unterschiedlicher Zonen sollte eine Multifaktor-Authentifizierung eingerichtet werden. Auch kritische Systeme wie das Internet der Dinge oder Kassensysteme müssen isoliert werden.

• Die Bereitstellung einer Next‐Generation-Firewall, die in der Lage ist, eine leistungsstarke Secure Sockets Layer oder Transport Layer Security Inspection zu aktivieren, kann sicherstellen, dass der gesamte Datenverkehr unabhängig von Ports, Protokollen o-der Dateigrößen überprüft wird, dass alle Pakete dekomprimiert und entschlüsselt und alle Bytes untersucht werden. Nur so lassen sich Bedrohungen schnell identifizieren.

• Standard-Sandbox-Lösungen sind nicht in der Lage, verschlüsselte Malware abzufangen, da sie eine verschlüsselte Kommunikation nicht analysieren können. SSL/TLS-Inspektion ist daher unverzichtbar, ebenso wie eine Netzwerk-Sandbox, die den Verkehr blockieren kann, und die nicht nur Zero-Day-Angriffe erkennt, sondern sie automatisiert verhindert.

• Content-Filterung verhindert, dass Benutzer dubiose Websites besuchen und ein Gateway-Antiviren- und Intrusion Prevention-System kann vor kompromittierten "guten" Websites schützen.

Ransomware droht

Bevor Unternehmen, die Opfer eines Ransomware-Angriffs wurden, zu einem Backup zurückgehen, sollten sie sicherstellen, dass es sich tatsächlich um einen echten und nicht um einen Fake-Angriff handelt. Dafür muss der Name der Ransomware identifiziert werden, beispielsweise anhand der Lösegeldforderung oder durch die begleitende E-Mail. Wenn diese Identifizierung nicht gelingt, kann man versuchen, den Bildschirm mit Alt-F4 unter Windows oder Command-W unter Mac OS X zu schließen oder einen Neustart durchzuführen. Die Möglichkeit eine Ransomware-Aufforderung schließen zu können, kann darauf hindeuten, dass es sich bei der betreffenden Ransomware um ein Fake handelt.

• Sicherheitseinstellungen sollten so gewählt werden, dass Browser in der höchsten Sicherheitsstufe laufen, das Remote-Desktop-Protokoll (RDP) deaktiviert ist und dass "Datei-Erweiterungen anzeigen" ausgewählt ist; außerdem sollte die Ausführung von Microsoft Office-Dateien mit Makros beschränkt werden.

• Um die Ausführung von Skripts zu steuern, sollten Web-Browser-Plugins, beispielsweise das NoScript-Plugin für Firefox und Chrome, verwendet werden.

• IT-Sicherheit ist nicht nur eine Frage der Technik. Unternehmen sollen daher auch eine "Firewall aus Menschen", aufbauen – sie sollten Mitarbeiter, insbesondere diejenigen, die sich mit Zahlungen befassen, sensibilisieren, schulen und regelmäßig trainieren. Insbesondere sollten sie wissen, wie man mit potenziellen Bedrohungen wie bösartigen E-Mails und verdächtigen Pop-ups umgehen kann.

Wer sich an diese Regel hält, ist leider noch nicht endgültig in Sicherheit – denn IT-Sicherheit ist ein permanenter Prozess. Aber er ist schon mal auf einem guten Weg. (rhh)

Florian Malecki

ist International Product Marketing Director bei SonicWall