Schutz von Produktionsanlagen: IT-Sicherheitsgesetz nur erster Schritt Advanced Persistent Threats greifen SCADA-Anlagen zielgerichtet an

22. September 2015

Für das produzierende Gewerbe hat sich die Gefahrenlandschaft grundlegend geändert. Advanced Persistent Threats (APTs) greifen SCADA-Anlagen zielgerichtet an, und Cyberkriminelle verfügen inzwischen über das technische Know-how Industrieanlagen angreifen zu können. Die Angriffstechniken sind intelligent und nur schwer sichtbar zu machen. Eine Cyberattacke besteht nicht länger nur aus einem einzelnen Wurm, sondern greift in der Regel immer gleich aus mehreren Richtungen an.

Generell gilt: Ein wirkungsvoller Schutz beginnt mit der rechtzeitigen Anpassung der Sicherheitsarchitektur.

IT-Sicherheitsgesetz

Der Bundestag hat Anfang Juni 2015 das IT-Sicherheitsgesetz verabschiedet, um damit einheitliche Mindeststandards im Bereich der IT-Sicherheit zu schaffen. Zusätzlich werden gegen Ende des Jahres eine Richtlinie und eine Verordnung der EU zum Datenschutz erwartet, die weitere Vorgaben bezüglich der Absicherung von IT-Systemen mit sich bringen werden. Die Initiativen der Regierung und der EU sind eine Reaktion auf die veränderte Gefahrenlandschaft. Denn die Bedrohung durch Cyberangriffe ist gestiegen und Unternehmen müssen sich mit dem Gedanken auseinandersetzen, früher oder später Opfer eines Cyberangriffs zu werden. Ein erster wichtiger Schritt ist, die eigenen Sicherheitskonzepte darauf anzupassen und sich vorzubereiten.

Es gibt viele Meinungen über das deutsche Gesetz und die Auslegung des Begriffs der kritischen Infrastruktur (KRITIS). In jedem Fall müssen besonders mittelständische Unternehmen umdenken. Speziell beim Schutz von Produktionsanlagen gibt es Nachholbedarf, denn diese sind durch die digitale Integration angreifbar geworden. Viele unterschätzen die eigene Verwundbarkeit. Bei der Sicherung vor neuen Angriffsvektoren müssen aber die spezifischen Anforderungen der Industrie beachtet werden.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) demonstriert das Ausmaß der Bedrohungen und des Risikos mit einem Beispiel: einem erfolgreichen Cyberangriff auf ein Stahlwerk in Deutschland, der im aktuellen Lagebericht zur IT-Sicherheit publik gemacht wurde. Hackern war es mithilfe eines Social-Engineering-Angriffs gelungen, zunächst in das Büronetzwerk des Unternehmens einzudringen und dann auf das Produktionsnetzwerk zuzugreifen. Das zwang die Betreiber dazu, die Produktion einzustellen und die Anlage herunterzufahren.

Dies war leider kein Einzelfall. Nur ungern spricht man über Hackerangriffe, dabei sind sie schon längst die Regel. Ziel werden vermehrt Kernbereiche der Industrie, also Infrastruktur und Produktion. Experten sehen eine deutliche Zunahme der Cyberangriffe in Westeuropa. Gerade kleine und mittelgroße Unternehmen geraden in das Visier der Hacker, wenn sie keine ausreichenden Vorkehrungen treffen. Sicherheitsarchitekturen müssen deshalb immer mit einem Angriff rechnen und für den Fall der Fälle gerüstet sein. Grundsätzlich kann jeder das nächste Opfer sein und bei einer Attacke gilt es durch intelligente Kommunikation schnell die richtigen Schritte einzuleiten.

IT-Sicherheit in der Produktion

Dabei gelten im Zeitalter der Digitalisierung eigene Regeln für die IT-Sicherheit im Produktionsumfeld. Die Steuerungssysteme in der Produktion werden der Büro-IT immer ähnlicher. Die Steuerung und Überwachung wird zunehmend digitalisiert; Computer und mobile Geräte kommen als Steuerungskonsolen zum Einsatz und vermitteln dem Anwender das Gefühl, sich eher in einer Office-Umgebung, als in einem produzierenden Gewerbe zu bewegen. Doch ein elementarer Unterschied wird immer bestehen bleiben: Die Betriebssysteme und Anwendungen in der Industrie erlauben in der Regel keine aktiven Maßnahmen, und die Sicherung der Netzwerke muss auf passivem Wege geschehen.

Das Patch Management auf SCADA-Systemen gestaltet sich recht schwierig, denn Sicherheits-Tools dürfen nicht in den Produktionsprozess eingreifen. Trotzdem müssen Fernwartungstunnel geschützt werden. Aktive Scans und fehlerhafte Wartung können Systeme stören und zum Stillstand führen. Außerdem sind vielfach proprietäre Systeme im Einsatz, die spezielle Anforderungen stellen. Die eiserne Regel der Fertigungsindustrie besagt, dass die laufende Produktion unter allen Umständen gewährleistet bleiben muss.

Im Allgemeinen finden Produktionsprozesse in einer Umgebung statt, die schwer zu überwachen ist. In der Produktion werden häufig Insellösungen genutzt, die nicht für den Onlinebetrieb konzipiert wurden. Diese sind in der Regel auch heutzutage nicht direkt mit dem Internet verbunden, werden aber an das Unternehmensnetzwerk angeschlossen. Schadsoftware kann über andere Geräte in das Netzwerk gelangen und dann die Anlagen befallen.

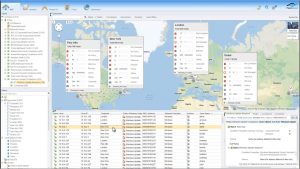

Im Vergleich zu einem klassischen Büro ist die Gruppe der zugreifenden Personen größer und heterogener. Anwesenheit und der Grund für eine Verbindung sind in einer Produktionsanlage schwerer einsehbar. Mitarbeiter, Dienstleister, Freiberufler und andere Beteiligte melden sich mit eigenen Geräten in einer unübersichtlichen Umgebung im Netzwerk an. Die Herausforderung besteht also darin, ein Konzept zu finden, das eine nahtlose Integration in eine zeit- und geschäftskritische Umgebung mit einer Vielzahl verschiedener Nutzer und Geräte ermöglicht, ohne dass aktive Eingriffe vorgenommen werden müssen. Zugleich dürfen die IT-Mitarbeiter nicht überfordert werden und sollten einen zentralen Überblick bekommen.

Insbesondere die Fernwartung erweist sich als kritisch. Hier wird von außerhalb der Netzwerkperimeter auf die Anlage zugegriffen. Fernzugriff ist unerlässlich und die Wartungstunnel brauchen besonderen Schutz, denn ohne entsprechende Vorkehrung kann Malware durch diese Tunnel Anlagen direkt befallen.

Schutz auf Netzwerkebene

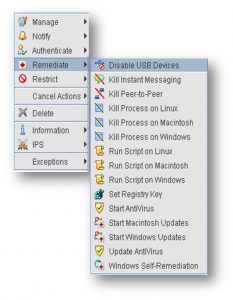

Die „Next Generation Network Access Control“ (Next Generation NAC) ist in der Lage, diesen noch ungeschützten Bereich abzusichern und Angriffe auf Produktionsanlagen abzuwehren. Durch ein Monitoring des Datenverkehrs können NAC-Lösungen automatisch ungewöhnliche Verhaltensweisen im Netzwerk erkennen. Informationen wie verwendete Ports und Protokolle, Betriebssystem und Gerätetyp helfen der IT, sinnvolle Entscheidungen zu treffen, ohne Produktionsabläufe zu beeinträchtigen. Die Aktionen sind granular, und die Aktivitäten können auf einen „Monitor-only“-Modus reduziert werden. Bösartiger Codes und Auffälligkeiten, die auf einen schädlichen Angriff hinweisen, lassen sich auf diese Weise adäquat adressieren, ohne dass unzulässige aktive Maßnahmen eingeleitet werden müssen.

Dabei erzeugen die Next Generation NACs ein Sicherheitsprofil für jedes Gerät im Netzwerk, nicht nur für die Produktionssysteme. Dienstleister, die auf Basis von Serviceverträgen tätig sind, behalten durch die Verwendung eines sicheren Connectors die Kontrolle über ihre Endgeräte. Der Connector gibt sowohl Nutzern von privaten Geräten und IT-Sicherheitsbeauftragen die Gewissheit, dass die Richtlinien für Sicherheit und Datenschutz eingehalten werden.

Das BSI mahnt, dass die Fähigkeiten von Netzwerkzugangskontrolle nicht ausreichend eingesetzt werden. Im Bericht „Die Lage der IT-Sicherheit in Deutschland“ aus dem Jahr 2014 heißt es: „Eine Netzwerkzugangskontrolle (…) wird oftmals nicht genutzt.“ Allzu oft setzen Unternehmen und Behörden die adäquate Technologie nicht ein und lassen dadurch Lücken, die Angreifer nutzen können. Politische Institutionen schalten sich ein, da nicht nur einzelne Produktionsstandorte gefährdet sind, sondern eine Gefahr für die gesamte wirtschaftliche Infrastruktur besteht.

Markus Auer

ist als Regional Sales Director DACH bei ForeScout Technologies tätig.