Exploit-Kit bleibt auf 90.000 infizierten Websites unerkannt Analyse der akuten IT-Gefahrenlage

12. Januar 2016

Moderne Exploit-Kits sind immer schwerer zu fangen, da sie Ausweichmanöver nutzen, um der Erkennung durch Sicherheitsexperten zu entgehen. Das Exploit-Kit Angler hat aktuell eine große Zahl an Websites infiziert und blieb lange Zeit wohl unentdeckt. Unit 42, das Malware-Analyseteam von Palo Alto Networks, hat deshalb dieses Exploit-Kit (EK) ausgiebig beobachtet und ausgewertet.

Variantenbehandlung

Exploits-Kits werden ständig weiterentwickelt, entwickeln um die Erkennung durch Sicherheitstechnologien zu umgehen. „Zur Verfolgung neuer Varianten verschiedener EK-Familien werden enorme Anstrengungen unternommen“, erklärt Thorsten Henning, Senior Systems Engineering Manager Central & Eastern Europe bei Palo Alto Networks. „Wir betrachten gerade speziell das berüchtigte Exploit-Kit „Angler“ aus operativer Sicht. Die Spuren deuten auf eine große Unterwelt-Branche hin, die hinter diesen EKs steckt.“ Die wichtigsten Ergebnisse der aktuellen Auswertung von „Angler“ lauten:

- Über 90.000 erkannte kompromittierte Websites sind am Betrieb von Angler beteiligt. Davon sind 30 unter den Alexa Top 100.000 Rankings (die Top 1 Million Internetseiten finden sich hier). Die Zahl der monatlichen Besuche dieser 30 kompromittierten Websites beträgt schätzungsweise mehr als 11 Millionen.

- Es handelt sich um eine hoch organisierte Operation, die in regelmäßigen Abständen die schädlichen Inhalte über alle kompromittierten Websites und alle EK-Gate-Websites gleichzeitig aktualisiert. Dies deutet auf einen anspruchsvollen und dauerhaften Command-and-Control-Kanal zwischen Angreifern und kompromittierten Websites hin.

- Eine fein abgestimmte Kontrolle über die Verteilung der schädlichen Inhalte ist erkennbar. Das bedeutet, die injizierten Skripte können für Tage unsichtbar bleiben, um nicht entdeckt zu werden, und die kompromittierten Websites können nur auf bestimmte Opfer-IP-Bereiche und bestimmte Konfigurationen abzielen. Dies führt zu sehr niedrigen Erkennungsraten der von VirusTotal (VT) verwendeten Scanner. Auch Wochen nach der Entdeckung wurden die meisten gefundenen kompromittierten Websites in VT nicht als schädlich aufgeführt.

- Es bestehen potenzielle Verbindungen zwischen Aktivitäten zum Scannen anfälliger Websites und der Nutzung der gescannten Websites als EK-Einstiegspunkt. Dies legt nahe, dass eine industrielle Struktur hinter dem Betrieb dieser EKs steckt.

Überblick und Auswirkungen

Zwischen 5. November und 16. November 2015 wurden insgesamt 90.558 unterschiedliche Domains entdeckt, die vom Angler-EK kompromittiert und genutzt worden waren. Die kompromittierten Domains umfassen insgesamt 29.531 einzigartige IPs. Davon hosteten 1.457 IPs mehr als 10 kompromittierte Domains. Die IP-Adresse 184.168.47.225 hostete insgesamt 422 kompromittierte Websites. Einige der kompromittierten Websites waren sehr beliebte Websites, darunter 177 Domains (30 FQDNs, Fully Qualified Domain Names) der Alexa Top 100.000 und 40 der Top 10.000.

Die meisten kompromittierten Websites bleiben von VT unentdeckt. Getestet wurden frühere Scan-Ergebnisse (5.235 bösartige Websites zu diesem Zeitpunkt entdeckt) von VT am 16. November und dabei kam heraus, dass VT nur 226 Websites als bösartig einstufte. Um Mitternacht des 17. November wiederholten die Forscher dieses Experiment und VT hatte immer noch nur 232 Seiten gefunden. Dies entspricht einer Erkennungsrate von weniger als 5 Prozent. Am 14. Dezember testete Palo Alto Networks seine umfassende Liste (alle 90.558) gegen VT und erkannt wurden von VT nur 2.850 kompromittierte Websites, was einer Erkennungsrate von nur 3 Prozent gleichkommt.

Lehren ziehen

Moderne Exploit-Kits sind immer schwerer zu fangen, da sie Ausweichmanöver nutzen, um der Erkennung durch Sicherheitsexperten zu entgehen. Insbesondere bietet Exploit-Kit „Angler“ die folgenden Features:

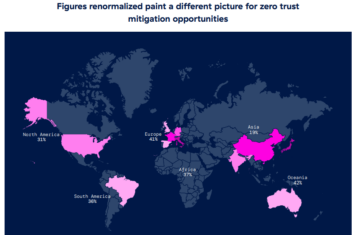

• Gezielte Nutzung: Diese Familie von JavaScript- und iframe-Injektionen ist auf bestimmte Konfigurationen und/oder geographische Ziele und IP-Distributionen ausgerichtet. Diese bösartigen Skripte und Server verwenden mehrere Techniken, um auf IE-Benutzer und Besuche von einer IP außerhalb der Vereinigten Staaten abzuzielen.

• Cloaking gegen Forscher: Die sich ständig weiterentwickelnden injizierten Skripte versuchen ihr Bestes, um Sandboxen von Malware-Forschern zu identifizieren. Sie verbergen ihr bösartiges Verhalten vor Sandbox-/emulierten Umgebungen. Die verwendeten Techniken umfassen Browser-Fingerprinting mit Browser-Quirks sowie IP und UserAgent.

• Häufige Weiterentwicklung und dauerhafte Kontrolle: Die groß angelegte Verfolgung von vielen kompromittierten Domänen ergab, dass die Angreifer die dauerhafte Kontrolle über die infizierten Rechner haben. Es konnten drei größere Versionsänderungen in injizierten Skripten sowie stündliche Schaltungen der bösartigen EK-Gate-Domains im Laufe von einem Monat beobachtet werden. Diese Aktionen können nicht ohne eine ständige Kontrolle der kompromittierten Rechner erfolgen. Dies widerspricht der gängigen Annahme, dass die Hosts nur an einer Stelle kompromittiert werden und bösartiger Code nur einmal injiziert wird.

• Wachsende Zahl der Infektionen: Den Beobachtungen von Palo Alto Networks zufolge treten neu kompromittierte Websites mit einer konstanten Rate von mehr als 100 Websites pro Tag auf (dies ist eine Untergrenze, nur eine begrenzte Anzahl von Websites pro Tag gescannt wird), während ältere kompromittierte Websites offensichtlich nicht schnell genug desinfiziert werden, wenn überhaupt. Dies führt zu einem stetigen Anstieg der gesamten aktiven kompromittierten Websites – und diese Bedrohung ist noch weit entfernt von einer effektiven Beseitigung.

Trotz dieser Herausforderungen kamen auch einige konsequente Verhaltensmuster und Grenzen dieser Angriffe zum Vorschein:

• Verdächtige Weiterleitungen: Obwohl der Redirection-Skript sich ändern kann, bleibt die Umleitungskette relativ stabil. Der EK wird immer von einer anderen WordPress-ähnlichen Domain bedient und kurz danach wird eine Flash-Datei heruntergeladen.

• Wiederverwendung von Infrastruktur: Die Ausnutzung einer bekannten WordPress-Sicherheitslücke und einer schwachen DNS-Konfiguration für DNS-Shadowing mag einfach für die Angreifer sein, Veränderungen am Hosting-Server des Exploit-Kits sind hingegen relativ schwierig. Hierzu müssten die Angreifer eine neue Maschine physisch steuern oder eine vorhandene Maschine verlagern. Zumindest bis jetzt konnte noch nie beobachtet werden, dass der Angreifer die EK-Datei auf einer kompromittierten Maschine bedient, möglicherweise um Bandbreitenspitzen/AV-Erkennung der kompromittierten Websites zu vermeiden. (rhh)

Hier findet sich eine Liste mit den kompromittierten Domains, die im Rahmen dieses Forschungsprojekts analysiert wurden.

Hier geht es zu Palo Alto Networks