Cyber Scoring ermöglicht Prüfung der Cyber Security Readiness „Bonitätsprüfung für die IT-Sicherheit“

19. Mai 2020

Der „Managed Cyber Security Service“ eröffnet die Chance zu geben, die Cyber Security Readiness von Unternehmen zu prüfen. Die IT-Risiken richtig einzuschätzen sowie Empfehlungen zur Optimierung der Gefährdungssituation zu geben, stehen dabei an oberster Stelle für Partner und Tech Data.

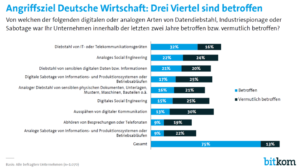

Laut Bitkom entstand 2019 ein wirtschaftlicher Schaden von mehr als 100 Milliarden Euro in Deutschland. Drei von vier Unternehmen wurden Opfer von Sabotage, Datendiebstahl und Spionage. „Viele kleinere und mittlere Unternehmen werden erst aufmerksam, wenn sie selbst Opfer von Angriffen werden“, kommentiert Marcel Sternkopf die Situation.

Für den Head of Advanced Solutions Services der Tech Data bleibt die Lage nach wie vor gefährlich: „Wenn man weiß, dass täglich ca. 350.000 neue Schadprogramme entstehen und unerwünschte Anwendungen in Unternehmen und in Systemen eingeschleust werden, dann versteht man die Dringlichkeit zu handeln. Hier möchten wir mit dem neuen Tech Data Managed Cyber Security Service deutlich entgegenwirken und unsere Partner bei ihrer Zusammenarbeit mit ihren Kunden unterstützen. Kurz gesagt: Wir bieten eine Art Bonitätsprüfung für die IT-Sicherheit.“

Fast wie ein echter Angriff

Das Tech Data Cyber Scoring nutzt das Framework und öffentlich zugängliche Daten von intelligenten Open Source-Werkzeugen und -Techniken (OSINT) zur Erfassung von Informationen und lässt zusätzlich Kriterien von OWASP (Standard zur Durchführung von neutralen Sicherheitsverifizierungen auf Applikationsebene) einfließen. Diese Vorgehensweise ist vergleichbar mit der von Angreifern.

Über die Hauptdomain eines Unternehmens werden die Systeme, Netzwerke und vereinzelte Endpoints identifiziert und anschließend untersucht. In der Bewertungsphase werden die Datenergebnisse (meist mehrere Tausend) von einem definierten Algorithmus analysiert und die Erkenntnisse kategorisiert aufbereitet.

Als Ergebnis des Cyber Scorings werden für das Unternehmen zwei Reports ausgespielt: Ein Management-Report, der Informationen auf C-Level-Basis beinhaltet und gleichzeitig als Dokumentation und Wirksamkeitsüberprüfung (DSGVO-konform) dient. Und ein Spezialisten-Report, der für die interne IT-Abteilung oder den IT-Dienstleister oder Managed Service Provider gedacht ist. Beide Reports dienen dazu, das aktuelle Gesamtrisiko zu dokumentieren, Handlungsempfehlungen zu erstellen, Lösungsansätze zu entwickeln und aktiv einem potenziellen Angriff entgegenzuwirken.

Acht Kategorien werden abgedeckt

Die Risikoeinschätzung wird in acht Kategorien vorgenommen. So werden beispielsweise Themen wie die konkrete Gefährdungslage, die Angriffsfläche im Internet, die vertrauenswürdige Verschlüsselung oder auch das Mitarbeiterverhalten und die Reputation im Cyberraum bewertet.

Vertriebspartner der Tech Data haben die Möglichkeit, einen kostenfreien Selbst-Test ihres eigenen Hauses durchzuführen, um sich von der Qualität des Reports zu überzeugen. Abhängig von der Anzahl der B2B-Kunden des Partners kann er entweder einzelne Tests beauftragen oder sich die Tech Data Cyber Scoring-Plattform als White Label Online-Plattform einrichten lassen.

„Das Besondere am Cyber Scoring ist, das wir in sehr kurzer Zeit hochautomatisiert die Cyber Security aus Sicht eines Angreifers bewerten und zudem Handlungsempfehlungen aufzeigen, damit das Unternehmen seine öffentlich einsehbaren Schwachstellen schnell lösen kann“, bringt es Sternkopf auf den Punkt. „Die Erkenntnisse werden in einen übersichtlichen Report zusammengefasst, damit ein Geschäftsführer oder IT-Verantwortlicher auch ohne Security Knowhow das Risiko und die Reputation seines Unternehmens besser einschätzen kann.“

„Die ersten Partner, für die wir das Cyber Scoring durchgeführt haben, waren mehr als erstaunt über die exzellente Datenanalyse, die Schnelligkeit und auch die direkte Verwertbarkeit der Informationen.“, kommentiert Sternkopf. „Alle Partner waren sich in einem einig – den Cyber Scoring Service schnellstmöglich in ihr Geschäftsmodell zu integrieren.“ (rhh)