Fünf Schritte machen widerstandsfähiger gegen Cyber-AngriffeCyber Resilience im Energiesektor

2. April 2019

Energieversorger werden immer häufiger zum Ziel von Hackerangriffen. Sind diese erfolgreich, können große Bereiche des gesellschaftlichen Lebens zusammenbrechen. Als kritische Infrastruktur (KRITIS) ist der Energiesektor daher gesetzlich dazu verpflichtet, sich besonders gut zu schützen. Diese Herausforderung lässt sich sukzessive mit Sustainable Cyber Resilience meistern. Dirk Schrader, CISSP, CISM, ISO/IEC 27001 Practitioner bei Greenbone Networks erklärt, wie Energieunternehmen in fünf Schritten widerstandsfähiger gegen Cyber-Angriffe werden.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) informierte im Sommer 2018 über eine weltweite Cyber-Angriffskampagne auf deutsche Energieunternehmen. Hacker waren über eine Router-Schwachstelle in das Netz einer EnBW-Tochterfirma eingedrungen, leiteten Daten über Malware aus und schnitten beim Internetverkehr mit. Zum Zugriff auf Produktions- oder Steuerungsnetzwerke kam es glücklicherweise nicht. Theoretisch wäre dies jedoch möglich, da IT und OT-Systeme (Operational Technology) immer stärker miteinander verschmelzen – Industrieanlagen sind heute damit genauso angreifbar wie ein Bürocomputer.

Aufgrund ihrer Bedeutung für das gesellschaftliche Leben und des steigenden Schadpotenzials von Hackerangriffen müssen KRITIS-Betreiber daher laut IT-Sicherheitsgesetz (IT-SIG) ein anspruchsvolles Mindestmaß an IT-Sicherheit gewährleisten, das dem „Stand der Technik“ entspricht. Reaktive IT-Security-Maßnahmen werden dieser Anforderung längst nicht mehr gerecht. Vielmehr müssen Verantwortliche auf neue präventive Sicherheitskonzepte wie Sustainable Cyber Resilience setzen. Dieses verbindet unter anderem die folgenden technischen und organisatorischen Security-Maßnahmen.

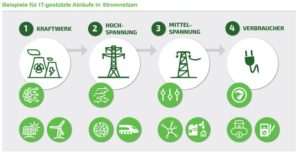

- Überblick über heterogene IT-Landschaft gewinnen: Zunächst sollten Verantwortliche in Energieunternehmen mit einer Bestandsaufnahme klären, welche Geräte, Systeme und Applikationen im Unternehmensnetzwerk zusammenlaufen. Dies sind sowohl IT-Systeme zur Unternehmensadministration als auch Steuerungssysteme in Kraftwerken. Hinzu kommen auf Kundenseite beispielsweise Smart Meter, intelligente Stromzähler, die an das Internet angeschlossen sind und Verbrauchsdaten digital an den Energieversorger übertragen. Der Ist-Stand wird eine historisch gewachsene Kombination aus Legacy-Systemen und brandneuen Geräten zeigen, die Sicherheitslücken und Unzulänglichkeiten aufweisen. Doch nur wer seine Schwachstellen kennt, kann sich schützen.

- Schwachstellen-Management implementieren: Haben sich Verantwortliche einen Überblick verschafft, gilt es, die Schwachstellen im Unternehmensnetzwerk zu schließen. Dies gelingt mithilfe einer Schwachstellen-Management-Lösung (engl. Vulnerability Management). Dazu müssen Energieversorger sich in einem ersten Schritt über ihre IT-Sicherheitsziele klar werden und kritische Assets identifizieren. Ein Schwachstellen-Management-Tool scannt dann kontinuierlich alle im Netzwerk angeschlossenen Geräte auf Sicherheitslücken und priorisiert sie gemäß ihrem potenziellen Risiko. IT-Sicherheitsverantwortliche können diese dann schließen, etwa durch Updates oder Patches, die das Tool vorschlägt. Eins sollten Verantwortliche sich hier jedoch klar machen: Ziel kann und sollte nicht lauten, alle vorhandenen Sicherheitslücken auf einmal zu schließen. Das ist weder praktikabel noch wirtschaftlich sinnvoll. Vielmehr gilt es vor allem, die besonders risikoreichen Schwachstellen zuerst zu eliminieren.

- Systeme physisch absichern: Auch die physische Sicherheit von IT und OT-Systemen ist entscheidend, weshalb Einwirkungen wie Wasser, Feuer oder Einbruch nicht außer Acht gelassen werden dürfen. Zwingend notwendig sind Zugangskontrollsysteme, die unbefugte Zugriffe auf Server und Netzwerkkomponenten verhindern. Dies kann über elektronische Zutrittscodes, Magnetkarten oder biometrische Daten geschehen. Feuer-, Gas-, Rauch und Feuchtigkeitsmelder oder CO2-Löschanlagen sind weitere wichtige Schutzvorkehrungen. Klimaanlagen verhindern das Überhitzen der Systeme im Serverraum.

- Security-Prozesse und Verantwortlichkeiten festlegen: Energieunternehmen sollten zudem ein Information Security Management System (ISMS) etablieren. Systemkomponenten und Nutzer erhalten so nur die Rechte zugewiesen, die sie benötigen. Zudem dient ein ISMS dazu, Sicherheitsvorfälle durchzuspielen und klar festzulegen, wer wann wie zu informieren ist und welche weiteren Schritte konkret von wem einzuleiten sind. Energieversorger haben zudem die Pflicht, das BSI bei einem Sicherheitsvorfall zu informieren.

- Mitarbeiter für Gefahren sensibilisieren: Wichtige Präventionsmaßnahmen sind nach wie vor auch Schulungen zur Sensibilisierung für IT-Risiken. Denn viele Mitarbeiter sind sich nicht bewusst, wie gefährlich es für ihr Unternehmen wird, wenn sie auf eine Phishing-E-Mail hereinfallen. Die Gefahr steigt, wenn ein Betrugsversuch wie mit der Schadsoftware Emotet glaubwürdig formuliert ist und von einem Kontakt aus dem eigenen Adressbuch kommt.

Sicherheit und Risiko gesund abwägen

„Wenn Unternehmen in der Lage sind, Schwachstellen in ihren IT-Systemen zeitnah aufzufinden, zu priorisieren und zu beseitigen, können sie ihre IT-Systeme kontinuierlich sicherer machen und die Angriffsfläche reduzieren. Das ist ein laufender Prozess, der nie abgeschlossen sein darf“, erklärt Dirk Schrader.

Für KRITIS-Betreiber wie Energieversorger ist Vulnerability Management Pflicht. Im Zusammenspiel mit physischer Sicherheit, vordefinierten Security-Prozessen und Mitarbeitersensibilisierung sind Unternehmen aus dem Energiesektor in der Lage, Risiken zu managen, weil sie das richtige Maß an Sicherheit und Risikobereitschaft abwägen können. Erst dann versetzen sie ihre Infrastrukturen in einen Zustand der Sustainable Cyber Resilience. (rhh)

Hier geht es zu Greenbone Networks