Erpressungstrojaner erreichen Macs: ESET analysiert Filecoder „KeRanger“

8. März 2016

Bisher hatten so genannte Erpressungstrojaner (auch „Filecoder“ oder „Ransomware“ genannt) nur Windows- und Android-Systeme im Visier. Das ändert sich jetzt. Nachdem kürzlich „Locky“ mit tausenden Neuinfektionen pro Stunde weltweit sein Unwesen trieb, rücken nun auch Apple-Kunden in den Fokus der Cyber-Kriminellen: Die Schadsoftware KeRanger erreichte Mac-Nutzer über eine kompromittierte Version des BitTorrent-Clients „Transmission“, die zwischen dem 4. und 5. März zum Download bereitstand. Offenbar gelang es den Angreifern, die offizielle Website des Clients zu infiltrieren und die Installationsdateien mit dem Filecoder zu belegen. Daran tückisch: ein gültiges Entwicklerzertifikat sorgte dafür, dass die Apple-eigene Sicherheitsfunktion „Gatekeeper“ die Installation trotz Malware gewähren ließ. Die betroffene Transmission-Version hört auf die Versionsnummer 2.90.

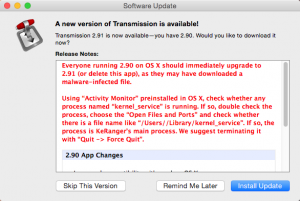

Mittlerweile haben die Entwickler des BitTorrent-Clients sowohl über die Software als auch über die Website eine Warnmeldung an alle Nutzer ausgegeben, die ein dringliches Update auf Version 2.91 empfiehlt. Bei KeRanger handelt es sich um die erste voll funktionstüchtige Mac-Ransomware, die entdeckt wurde. Dank der schnellen Reaktion der Transmission-Entwickler verteilt sich die infizierte Installationsdatei nicht weiter, die Infektionsraten stagnieren wieder. Außerdem hat Apple mittlerweile das missbrauchte Zertifikat gesperrt, um weitere Installationen zu verhindern.

In Bezug auf die Vorgehensweise ergab die Analyse von ESET, dass KeRanger nach der Ausführung der Installationsdateien drei Tage ins Land ziehen lässt, bis die Verschlüsselung von privaten Dateien angestoßen wird. Selbst wenn heute eine Infektion vorliegt, ist somit noch kein Schaden entstanden. Nach der Aktivierung verbindet sich KeRanger mit einer von sechs Seiten innerhalb des TOR-Netzwerkes, um von dort die Lösegeld-Forderung und den öffentlichen RSA-Key zu laden. Die Verbindung zum TOR-Netzwerk wird über öffentliche TOR2WEB Gates hergestellt. Um zu prüfen, ob der eigene Mac mit KeRanger infiziert ist, rät ESET dazu, neben des Transmission-Clients die nachfolgenden Dateien zu löschen, sofern sie innerhalb des Mac-Dateisystems auffindbar sind:

• /Applications/Transmission.app/Contents/Resources/ General.rtf

• /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

• %HOME_DIR%/Library/kernel_service/kernel_service

• %HOME_DIR%/Library/kernel_service/.kernel_pid

• %HOME_DIR%/Library/kernel_service/.kernel_time

Sobald KeRanger mit der Chiffrierung der Dateien in den Ordnern /Users und /Volumes beginnt, gibt es keinen Weg, um wieder an die verschlüsselten Daten zu kommen: Die Malware nutzt mit RSA-2048 und AES-256 Algorithmen, die nicht zu knacken sind. Im ersten Schritt wählt die Malware einen zufälligen 256-Bit-Schlüssel für den AES-Algorithmus aus, verschlüsselt die Datei, um im Anschluss den AES-Schlüssel mit dem RSA-Algorithmus zu chiffrieren und abzulegen. Diese Vorgehensweise führt dazu, dass verschiedene Dateien auch unterschiedliche Verschlüsselungs-Keys besitzen. Die mit der Endung .encrypted versehen Daten sind verloren. KeRanger fordert im Anschluss nicht proaktiv eine Lösegeldzahlung ein, sondern weist in einer Textdatei darauf hin, die in jedem Ordner mit verschlüsselten Dateien abliegt. Darin wird zur Zahlung eines Bitcoins aufgefordert.

Damit es erst gar nicht zu einer Infektion kommt, empfiehlt ESET den Einsatz einer geeigneten Security-Software für Mac OS X wie der ESET Cyber Security Pro. Die ESET Sicherheitslösung schützt seit dem automatischen Virensignatur-Update 13137 von Montagfrüh zuverlässig vor KeRanger. Zusätzlich rät ESET zu regelmäßigen Updates – ganz egal, ob Windows- oder Mac-Nutzer. Weitere Informationen zur KeRanger-Malware erhalten Sie im ESET Security-Blog WeLiveSecurity. (rhh)

Hier geht es zum ESET Security-Blog WeLiveSecurity