Backups in 92 Prozent der Fälle AngriffszielGlobale Studie belegt: Cyber Recovery bleibt komplex

31. März 2025

Jedes vierte Unternehmen zahlt Ransomware-Lösegeld und alle sehen besondere Probleme, wenn es im Vergleich zu einer herkömmlichen Datenwiederherstellung um eine Cyber Recovery geht. Zu diesen Ergebnissen kommt die Studie der Enterprise Strategy Group (ESG) „Preparedness Gap: Why Cyber-Recovery Demands a Different Approach From Disaster Recovery“, die das Institut im Auftrag von Commvault durchgeführt und jetzt veröffentlicht hat.

Nur 26 Prozent der Unternehmen haben laut Studie Vertrauen in ihre Fähigkeit, alle unternehmenskritischen Applikationen und Daten zu sichern. Lediglich 20 Prozent vertrauen darauf, alle notwendigen Applikationen und Daten verfügbar zu halten, um den Betrieb aufrecht zu erhalten. Der Schaden ist dabei beträchtlich: 52 Prozent der Befragten gaben an, ihr höchstes gezahltes Lösegeld habe über eine Million Dollar betragen.

Cyber Recovery (CR) umfasst die erweiterten Prozesse und Technologien, um Daten und Systemen nach einer absichtsvollen Cyber-Attacke wiederherzustellen. Ein solches Ereignis erfordert besondere Strategien für Backup und Restore sowie einen Plan zur Reaktion auf den sicherheitsrelevanten Vorfall.

Zudem sind erweiterte Methoden nötig, um Datenverlust und Ausfallzeit zu minimieren sowie zugleich nachhaltig und sauber Daten, Systeme und Applikationen in der angegriffenen IT-Infrastruktur wiederherzustellen. Ebenso notwendig ist die Analyse des Falles, um nachhaltig Folgeangriffe zu verhindern. Diese Messlatten liegen deutlich höher als bei der allgemeineren Disaster Recovery (DR), welche auch die Wiederherstellung nach längeren Ausfällen, etwa durch Stromausfall oder eine Naturkatastrophe, umfasst.

Die Studienteilnehmer sehen im Fall einer CR große Probleme auf sich zukommen und zweifeln an ihrer Cyber-Resilienz. Weitere Ergebnisse der Studie sind:

- Höhere Komplexität einer CR: Rund 54 Prozent sehen die höhere Komplexität der Reaktion auf ein Cyber-Ereignis im Vergleich zu einem herkömmlichen Ausfall. Je 68 Prozent der Befragten erklärten dies mit der Notwendigkeit unterschiedlicher Prozesse und Workflows beziehungsweise Technologien und Funktionalitäten. 58 Prozent sehen den Bedarf nach besonders geschultem Personal oder speziellen Fähigkeiten. 59 Prozent finden es schwieriger, geeignete Mitarbeiter zu finden oder zu trainieren – nur 15 Prozent sehen dieses Problem bei einer DR. 49 Prozent halten es bei einer CR für schwieriger, Service Level Agreements einzuhalten, nur 26 Prozent bei einer DR.

- Forensik und Recovery im Widerstreit: Die Herausforderungen einer CR resultieren für 91 Prozent der Befragten aus der zeitraubenden und aufwändigen forensischen Analyse eines Angriffs. Gleichzeitig befürchten 83 Prozent der Befragten, dass der Zwang zu einer schnellen Wiederherstellung wichtige Beweise über den Angriff vernichtet. Hinzu kommt die Notwendigkeit, eine reine Wiederherstellungsumgebung vor der Recovery zu installieren. 85 Prozent der Befragten sehen andernfalls das Risiko einer Reinfektion mit der Malware.

- CR nicht in allen Unternehmen ein eigener Prozess: Trotz der zusätzlichen Komplexität behandeln 52 Prozent der Unternehmen CR lediglich als einen Teil eines erweiterten DR-Programms. Nur ganze 6 Prozent planen CR-Prozesse als eigene Prozesse, die sich in Ablauf und Protokollierung unterscheiden. Nur jedes zweite Unternehmen setzt andere Cyber-Recovery-Ziele im Vergleich zu einer Disaster Recovery fest.

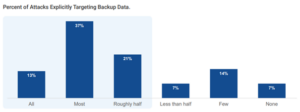

- Angriffsziel Backup: Backup ist ein beliebtes Ziel der Cyber-Kriminellen. Bei 13 Prozent der Opfer galten alle Angriffe den Sicherungen, bei 37 Prozent in den meisten Fällen, bei 21 Prozent in jedem zweiten Fall. Insgesamt waren bei 92 Prozent der Studienteilnehmer Backups von Cyber-Ereignissen betroffen.

- Vom Kundenverlust bis zur Haftung: 42 Prozent der Befragten beklagten einen beschädigten Ruf des Unternehmens und Kundenverluste. 42 Prozent berichten vom Diebstahl sensibler Daten von Angestellten, Kunden und Partnern, 40 Prozent von Compliance-Verstößen. Für 32 Prozent folgten aus den Angriffen Haftungsverpflichtungen oder rechtliche Schritte betroffener Dritten. 23 Prozent erlitten finanziellen Schaden. 18 Prozent glaubten, von keinem dieser Probleme betroffen zu sein.

Cyber-Resilienz ist zu einer Hauptaufgabe für IT- und Sicherheitsverantwortliche gleichermaßen geworden. Sicher haben die für die Wiederaufnahme des IT- und Geschäftsbetriebs verfügbaren Strategien einen höheren Reifegrad erreicht. Um das Resilienz-Ziel tatsächlich zu erreichen, ist die Zusammenarbeit zwischen Geschäfts- und Tech-Entscheidern notwendig.

Strategien für eine Disaster Recovery sind in den meisten Fällen verstanden und hinreichend implementiert. Cyber Recovery stellt aber unterschiedliche und oft umfassendere Anforderungen an Personen, Prozesse und Technologien. Alle Facetten der Betriebsinfrastruktur müssen berücksichtigt, priorisiert und geschützt werden, um kontinuierlich geschäftliche und finanzielle Risiken verringern zu können.

Die Methodik

Die Enterprise Strategy Group hat im Auftrag von Commvault weltweit 500 IT- und Cyber-Sicherheitsprofessionelle aus Unternehmen der unterschiedlichsten Größen und Branchen in den Regionen Nordamerika (35 Prozent der Befragten) mit USA, Kanada, Westeuropa (35 Prozent) mit Frankreich, Deutschland und Großbritannien sowie Asia/Pacific (30 Prozent) mit Australien/Neuseeland für die Studie „Preparedness Gap: Why Cyber-recovery Demands a Different Approach From Disaster Recovery“ befragt.

Uli Simon ist Director Sales Engineering bei Commvault.