Software Vulnerability Management Im Fokus: dysfunktionale Software Supply Chain

7. Juni 2017

Es vergeht kaum eine Woche, in der nicht von neuen Cyberangriffen mit besonders publikumswirksamen Namen die Rede ist. Erst letzten Monat hat die Ransomware WannaCry an einem einzigen Wochenende mehr als 200.000 Computer in 150 Ländern lahmgelegt. Experten für Cybersicherheit sind der Überzeugung, dass in Zukunft mit weiteren systematischen und simultanen Angriffen gegen Unternehmen zu rechnen ist. Es ist daher an der Zeit, Fehler in der dysfunktionalen Software Supply Chain zu beheben.

Bekannte Exploits

Die meisten erfolgreichen Cyberangriffe nutzen bekannte Softwareschwachstellen aus, um in IT-Infrastrukturen von Unternehmen zu gelangen und sich dort privilegierte Berechtigungen zu verschaffen. Ist eine Schwachstelle einmal erfolgreich ausgenutzt, dient sie als Basis für weitere Angriffe: Hacker können sich in den Systemen frei bewegen, Daten sammeln und Malware implementieren – von Viren, Würmer, Trojaner über Ransomware, Spyware bis zu Adware und Scareware. Ziel ist es unternehmenswichtige Informationen zu stehlen, zu vernichten oder weiteren Schaden zu verursachen.

Der Angriff mit der Ransomware WannaCry ist ein besonders eindrückliches Beispiel. Ausgangspunkt war der Exploit einer nicht behobenen Schwachstelle in der SMB-Version-1-Implementierung von Microsoft Windows. Ungewöhnlich war die „Wurmfähigkeit“ von WannaCry, wodurch sich die Ransomware rasend schnell verbreiten konnte und besonders gefährlich wurde. Der SMBv1-Exploit war Teil des gestohlenen NSA-Toolkits und hätte bereits im März behoben werden können, als Microsoft das Patch MS17-010 veröffentlichte. Viele Unternehmen hatten jedoch versäumt, dieses rettende Patch anzuwenden. Zwar wurde die Sicherheitslücke für alle unterstützten Windows-Versionen gepatcht. Ältere Versionen, wie Windows XP und Vista, waren davon allerdings ausgenommen.

Der Trojaner Kingslayer ist ein weiteres Beispiel dafür, wie Unternehmen systematisch und simultan zur Zielscheibe werden – und zwar auch über die Software Supply Chain. Kingslayer wurde in eine legitime Software eingeschleust, die üblicherweise von Systemadministratoren in Unternehmen verwendet wird. Die Angreifer zielten damit auf eine Anwendung, die fast ausschließlich von Systemadministratoren von Windows-Servern genutzt wird. Dadurch erhielten sie direkten Zugriff auf den sensibelsten Teil eines Netzwerks. Als der Server eines Anbieters für Windows-Tools kompromittiert wurde, konnten die Hacker die Website nutzen, um nicht nur den Hersteller selbst, sondern auch dessen Kunden anzugreifen – Kunden die wiederum hauptsächlich Systemadministratoren waren.

Kosten der Ignoranz

Angriffe auf die Supply Chain hinterlassen von Natur aus kaum Spuren. Der Angreifer hat wesentlich länger Zugriff auf seine Ziele als mit Malware, die über andere gängige Wege eingeschleust wird, da die üblichen Werkzeuge für Netzwerkanalyse und Erkennung umgangen werden. Im Vergleich mit anderen, „härteren“ Zielen lohnen sich Angriffe auf die Software Supply Chain also ganz besonders. Das trifft insbesondere im Fall Kingslayer zu, da die Zielgruppe der systemadministratorspezifischen Systeme einen idealen Brückenkopf für die systematische Infiltration großer Unternehmen bildet.

Unternehmen fürchten zu Recht, ihre Kunden den genannten Risiken auszusetzen ohne ein probates Abwehrmittel zu verfügen. Dabei wiegen Imageschäden und Vertrauensverluste oft schwerer als der rein finanzielle Schaden. Laut der Global Economic Crime Survey von PricewaterhouseCoopers aus dem Jahr 2016 stufen Führungskräfte den Imageschaden am gravierendsten ein, dicht gefolgt von den Kosten für die Ergreifung und Durchsetzung rechtlicher Schritte. Der weltweite wirtschaftliche Schaden aus dem WannaCry-Angriff könnte sich auf mehrere Milliarden Dollar summieren. Damit dürfte die Ransomware-Attacke den bislang größten Schaden einer Ransomware verursacht haben.

Wenn ein Hacker erfolgreich in ein Unternehmen eindringt, entstehen enorme Kosten. Die erste Verteidigungslinie bei cyberkriminellen Bedrohungen sollte darin bestehen, die Angriffsfläche zu minimieren. Dazu gilt es auch die Anzahl der Schwachstellen in den genutzten Anwendungen zu verringern. Diese Vorbeugungsmaßnahme senkt das Schadensrisiko durch Hacker erheblich.

Softwareschwachstellen

Unternehmen sind auf Warnungen und Benachrichtigung angewiesen, die die Sicherheit der installierten Anwendungen betreffen. Das aus den Angriffen resultierende Chaos bei WannaCry hätte sich mit SVM-Lösungen (Software Vulnerability Management) wohl leicht verhindern lassen. Denn die Lösungen stellen nicht nur allgemein verfügbare Patches bereit und warnen vor Sicherheitslücken. Sie sind speziell auf die IT-Umgebung der einzelnen Unternehmen abgestimmt. Damit entfallen die Abhängigkeit von den Update- und Patch-Diensten der Hersteller sowie die mühsame Suche auf einschlägigen Herstellerseiten.

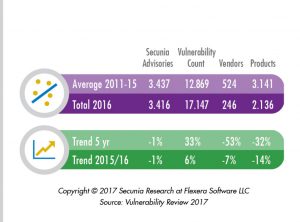

Die von Schwachstellen verursachten Probleme sind verbreiteter als die meisten Unternehmen denken. Flexera Software veröffentlichte mit dem Annual Vulnerability Review 2017 jüngst einen Bericht, der die Schwachstellen und die Verfügbarkeit von Patches im globalen Zusammenhang darstellte. Alleine 2016 wurden insgesamt 17.147 Schwachstellen in 2.136 Produkten von 246 Herstellern gemeldet. Diese Zahlen machen die Herausforderungen deutlich, vor denen Sicherheits- und IT-Experten in dem Bemühen stehen, ihre Unternehmen gegen Angriffe zu schützen.

Bereits 2015 standen produktübergreifend für über 81 Prozent der Schwachstellen noch am Tag der Veröffentlichung entsprechende Patches bereit. Mit einer funktionierenden Strategie für das Software Vulnerability Management können Unternehmen ihre Angriffsfläche und das Risiko eines erfolgreichen Angriffs also erheblich reduzieren.

Zwei Monate zu warten, bevor ein wichtiger Microsoft-Patch eingespielt wird, ist dabei nicht mehr vertretbar – das hat WannaCry eindrucksvoll bewiesen. Je komplexer die Software wird, umso intelligenter gehen Kriminelle vor. Unternehmen müssen diese Art von Bedrohung und Risiko ernst nehmen und entsprechende Vorsichtsmaßnahmen treffen und etablieren. Software Vulnerability Management ist hier ein erster Schritt zu mehr Sicherheit.

Vincent Smyth

ist Senior Vice President EMEA bei Flexera Software