Automobilbranche denkt bei Security oft nicht weit genug IT-Sicherheit für vernetzte Autos

16. November 2016

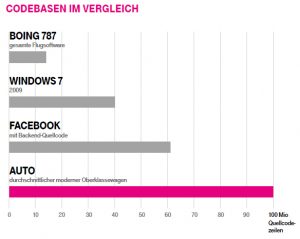

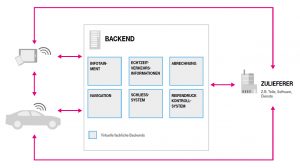

Bisher denkt die Automobilbranche bei IT-Sicherheit hauptsächlich an die Systeme im Fahrzeug wie Bordnetze und Steuergeräte. Ein wirksames Security-Konzept hingegen muss die gesamte IT- und Telekommunikationsinfrastruktur im und rund um das Fahrzeug abdecken. Dazu gehören zusätzlich zu den Fahrzeugsystemen das Backend des Herstellers sowie die mobile Kommunikation zwischen allen Beteiligten, zum Beispiel auch zwischen Autos und Ampeln. Für alle drei Bereiche erläutert das Whitepaper „IT-Sicherheit für das vernetzte Fahrzeug“ von T-Systems mögliche Schwachstellen und empfehlenswerte Gegenmaßnahmen.

Angriffspunkte

Die zunehmende Vernetzung und Automatisierung macht Autos attraktiver – eröffnet aber auch neue Angriffswege. Unbefugte können beispielsweise aus der Ferne auf Fahrzeuge zugreifen und so die Fahrsicherheit beeinflussen. Die IT-Sicherheit ist damit zur Voraussetzung für die Sicherheit von Menschenleben geworden. Das gilt jetzt schon für das vernetzte und künftig ganz besonders für das autonome Fahren. „Automobilhersteller und -zulieferer müssen IT-Sicherheit ebenso wie Datenschutz schon in der Entwicklung Ende zu Ende berücksichtigen und über den gesamten Produktlebenszyklus hinweg einplanen“, sagt Thomas Fischer, Leiter Embedded Engineering & Process Solutions bei T-Systems. Früher war die Karosserie des Fahrzeugs die natürliche Grenze des Bordnetzverkehrs. Heutige Fahrzeuge kommunizieren aber immer stärker mit der Außenwelt:

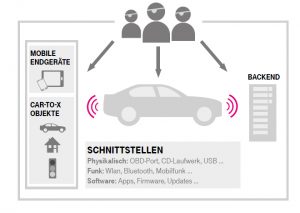

Car-to-Backend-Kommunikation: Mit Rechenzentren des Automobilherstellers und von Drittanbietern tauschen Fahrzeuge Daten wie Verkehrs- und Zustandsdaten aus und beziehen Software-Updates und vernetzte Dienste.

Car-to-Car-Kommunikation: Fahrzeuge tauschen untereinander direkt Informationen wie ihre Geschwindigkeit aus, zum Beispiel um auf einer Autobahnspur mit geringem Abstand hintereinander zu fahren.

Car-to-X-Kommunikation: Fahrzeuge sprechen mit anderen vernetzten Geräten. Ampeln melden Grünphasen, Smartphones liefern die Musik für die Autofahrt, Elektroautos koppeln sich mit Ladestationen. Für die Außenkommunikation verfügen Autos über endsprechend viele Schnittstellen und jede von ihnen kann zum Einfallstor für Angreifer werden.

Technische Hilfe bekommen Hacker aus dem World Wide Web: Öffentlich zugänglich finden sich dort viele technische Informationen und sogar Software für Fahrzeuge. Diesen Trend treiben vor allem Autofreaks, die sich ansehen, wie ein Fahrzeug getunt, kontrolliert oder je nach Bedarf verändert werden könnte, sowie Security-Bastler und -Forscher, die alles in öffentlichen Foren wie GitHub veröffentlichen, von Schaltbildern für Geräte bis hin zu Code. Zudem geben erfolgreiche Hacker ihren Erfolg gerne der Öffentlichkeit kund – ein weiterer Ansporn für Nachahmer.

Angriffsziele

Dienstblockade: Ein DDoS-Angriff (Distributed Denial of Service) und ist ein „gängiger“ Wege, um eine Dienstblockade (DoS, Denial of Service) mutwillig herbeizuführen. Bei Fahrzeugen könnten Angreifer solche Angriffswege nutzen, um Dienste wie das Infotainment zu blockieren oder – als „Worst Case“ den Zugriff auf das Bordnetz vorausgesetzt – Fahrfunktionen zu stören. Umgekehrt könnten Fahrzeuge durch Laden unsicherer Internetseiten selbst zum Teil von Bot-Netzen werden, die mithilfe vieler infizierter, ferngesteuerter Rechner DDoS-Angriffe ausführen.

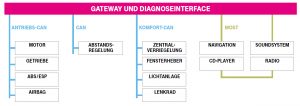

Manipulation: Dienste und Funktionen im Fahrzeug lassen sich auch manipulieren. Mit einer veränderten oder komplett erzeugten Nachricht im Bordnetz (Antriebs-CAN-Bus) ließen sich zum Beispiel die Bremsen während der Fahrt betätigen. Mehr Motorleistung verspricht hingegen das Chiptuning, bei dem ein Chip eingesetzt oder neue Software für die Motorsteuerung installiert wird. Besonders ärgerlich wird es dabei für den Fahrzeughersteller oder Versicherer, wenn die Manipulation etwa zu einem Motorschaden führt, er das nicht beweisen kann und wegen der Garantie dafür aufkommen muss. Allerdings müssten dafür nicht nur die Daten im Fahrzeug, sondern auch die im Backend manipuliert werden.

Standortverfolgung: Beim Tracking verfolgen Hacker die Position des Fahrzeugs, zum Beispiel in dem sie GPS-Daten abfangen oder herausfinden, in welche Mobilfunkzelle sich das Fahrzeug einwählt. Mit diesen Daten könnten sie bestimmte Personen ausspionieren, den Aufenthaltsort eines Oberklassefahrzeugs erfahren, das es sich zu stehlen lohnt, oder ein Fahrzeug an einer bestimmten Position lahmlegen. Zudem werden Bewegungsprofile als „Datenware“ gehandelt. Zum Beispiel bedeutet das Wissen, wer wann nicht zu Hause ist, eine erhöhte Einbruchsgefahr.

Abhören: Das Ausspionieren von Fahrzeuginsassen kann auch über Bewegungsprofile hinausgehen. Unternehmens- oder Staatsspione, Ermittler und anders motivierte Hacker könnten über das Innenraummikrofon Gespräche verfolgen, SMS und Sprachnachrichten abfangen oder erfahren, welche Websites Mitfahrer über den Innenraum-Hotspot besuchen. Interessante Ziele für Hacker wären auch Rückfahrkameras oder Kameras zur Innenraumüberwachung, die für autonomes Fahren eingesetzt werden könnten.

Missbrauch der Netzdienste: Wie bei anderen Geräten mit SIM-Karte auch, könnten Betrüger Vorteile aus Mobilfunkverbindung oder -diensten im vernetzten Fahrzeug ziehen. Ein Beispiel: Ein Täter greift in einem Mietwagen über Schnittstellen auf dessen SIM zu und richtet eine Rufumleitung ein zu einem teuren Mehrwertdienst, den er selbst anbietet. Daraufhin zahlt der Mobilfunkanbieter dem Täter die Gebühren für den Dienst – zu Kosten des Automobilherstellers.

Spam: Die Hälfte aller weltweit versandten E-Mails sind Spam. Davor sind auch vernetzte Autos nicht gefeit, denn sie können unerwünschte E-Mails, SMS und Telefonate empfangen – oder als Teil eines Bot-Netzes selbst versenden.

Diebstahl: Immer mehr Fahrzeuge lassen sich mit Funksignalen öffnen – per Knopfdruck auf den Funkschlüssel, durch einen sich nähernden Schlüssel oder sogar per Smartphone. Bei Schwachstellen in solchen Systemen brauchen Diebe von Autos oder Autoteilen nicht mal mehr ein Brecheisen. In diese Angriffskategorie fallen aber auch das Stehlen von SIM-Karten und von Informationen aus dem Fahrzeug, zum Beispiel Bankdaten. Letztere lassen sich einfacher stehlen, wenn Dienste-Anbieter – wie Kfz-Versicherungen bei Pay-as-you-drive-Modellen – benötigte Daten gesammelt an einem Ort im Fahrzeug speichern. Ein Hacker muss dann keine Daten mehr zusammensuchen, sondern nimmt einfach den „Sammel-Ordner“ mit.

Datentrennung nötig

Eine der wichtigsten Maßnahmen ist laut T-Systems, die Daten und die Infrastruktur von Fahrfunktionen klar von weniger kritischen wie der Navigation zu trennen – im Fahrzeug und außerhalb. Da sich aber nie alle Schwachstellen schließen lassen, sind Detektionssysteme vonnöten. Diese analysieren kontinuierlich die Datenkommunikation im, vom und zum Fahrzeug und schlagen bei Anomalien Alarm.

Das Whitepaper folgt auch der Spur der Angreifer: Zwar gehen die meisten Fahrzeug-Hacks – wie oft in neuen Märkten – noch auf das Konto von Forschern und Bastlern, die mit ihren Test-Attacken schlicht die IT-Sicherheit verbessern wollen. Erfahrungsgemäß folgen ihnen aber die sogenannten „Black-Hat-Hacker“ auf dem Fuße. Deren Motive reichen von persönlichen Vorteilen wie beim Chip-Tuning über finanziellen Gewinn etwa durch Autodiebstahl oder SIM-Karten-Missbrauch bis hin zum Willen, einfach nur Schaden anzurichten. (rhh)

Hier können sich Interessenten das Whitepaper herunterladen.