Mit Privileged Access Management sicher in die digitale Welt IT-Sicherheit ist vor allem eine Kopfsache

7. Juni 2017

Der Schutz von digitalen Assets ist kein Glücksspiel. Nachdem 2015 der Verschlüsselungstrojaner Locky für Tumult gesorgt hat, haben sich viele Unternehmen inzwischen besser aufgestellt. Allerdings sind IT-Verantwortliche weiterhin angespannt, denn die IT-Welt und die Bedrohungslage befinden sich im Wandel und die Gefahr ist nicht gebannt. Im Gegenteil, weitere Attacken sind wahrscheinlich, wie WannaCry eindringlich beweist.

Viele Begriffe, eine Epoche

Das Zeitalter der Digitalisierung hat uns erreicht. Privatleute Benuzer kaufen Wearables aus dem Internet der Dinge (IoT); bei Immobilien und Nahversorgern spricht man von Smart Home oder Smart Grid-Systemen; in der Produktion gelten Industrial IoT oder „Industrie 4.0“ als die Schlagworte der Stunde. Jede Branche hat ihren eigenen Digitalisierungstrend, allerdings gibt es einige Punkte, die speziell IT-Abteilung allgemein beachten sollten.

• Grundsätzlich sind die Investition und Anpassung von digitaler Technologie wichtig und nötig. Big Data-Analysen, Cloud-Technologie und Mobile Enablement sind Schlüsselthemen der deutschen Wirtschaft und verändern die Gesellschaft in fast allen Bereichen.

• Für Unternehmen sind diese Grundbausteine besonders wichtig, um bereit für die Adaptation neue Innovation zu sein. Vernetzung erhöht die Prozesseffizienz und schafft die Basis für Dienstleistungen und Produkte. In vielen Bereichen hat die Marktentwicklung schon deutlich an Dynamik gewonnen.

• Bestehende IT muss entsprechend vorbereitet werden, speziell beim Thema Sicherheit. Die Anzahl der Endpunkte und die Masse an Daten explodiert. Durch IP-basierte Technologien wird nahezu jedes „Ding“ smart: Armbanduhren, Glühbirnen, Drucker, Autos und Produktionsanlagen greifen auf Unternehmensnetzwerke zu.

• Dadurch verschwinden Netzwerkparameter – nicht nur innerhalb Organisationen, sondern auch zwischen eigentlich getrennten Netzwerken. Außerdem wächst der Datenaustausch ohne menschliche Interaktion zwischen einzelnen Endpunkten (M2M-Kommunikation).

Bedrohungslage

Durch die große Anzahl von heterogenen Devices in einer immer vernetzen Welt entstehen neue Sicherheitsrisiken. Das Potenzial für kriminelle Handlungen ist hoch, und das BKA widmet dem Internet der Dinge in seinem jüngsten Bundeslagebild Cybercrime ein ganzes Kapitel. Die Behörde rechnet damit, dass bis zum Jahr 2020 mehr als eine Billion Geräte mit dem Internet verbunden sein werden und will das Bewusstsein für die Gefahren schärfen, die sich aus dieser Entwicklung ergeben. Generell gilt die Devise: Der Sicherheitsherausforderung ist richtig entgegenzutreten.

In vielen Organisationen wurden bereits grundlegende Sicherheitsmechanismen eingeführt, allerdings dienen diese häufig nur als Teillösung. IT-Abteilungen sind so stark durch das Management von Tools gebunden, dass sie kein ausgewogenes Sicherheitsniveau mehr gewährleisten können. Zudem müssten IT-Strategien oft angepasst werden oder sind so kompliziert worden, dass sie nicht mehr effizient sind. Beispielsweise ist nicht sicher, wer eigentlich Zugriff auf kritische Daten hat.

Das führte zu einer noch größeren Bedrohung – nämlich zu überlasteten IT-Verantwortlichen und unzufriedenen Anwendern. Die Einhaltung von Compliance-Anforderung ist in Gefahr, da Nutzerkonten nicht richtig verwaltet und Zugriffsrechte nicht freigeschaltet werden. Die User suchen nach Workarounds – häufig ohne Kenntnis der IT-Abteilungen. Gerade in Bezug auf neue Vorgaben durch die EU-Datenschutzgrundverordnung (DSGVO) kann dies hohe Bußgelder zur Folge haben, wenn persönliche Daten in Gefahr geraten.

Durch die neue Situation sollten sich Unternehmen nicht auf Sicherheitstechnologie alleine verlassen – sie alleine schützt nicht. Eine Befragung von 400 IT-Administratoren zeigt, dass 74 Prozent des Personals in IT-Abteilungen durchaus in der Lage sind, Sicherheitsmaßnahmen leicht zu umgehen. Zudem können nicht nur die Angestellten einer Organisation zu einem Sicherheitsrisiko führen, auch externe Mitarbeiterinnen und Mitarbeiter sollten in ein Schutzkonzept miteinbezogen werden.

Privileged Access Management

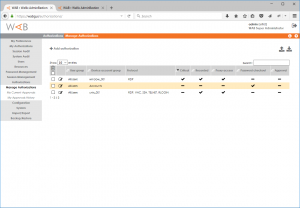

Das Mikromanagement eines jeden einzelnen Nutzers ist zeitaufwendig und unwirtschaftlich. Privileged Access Management (PAM) stellt einen Weg dar, die IT-Abteilung bei der Digitalisierung zu unterstützen und gleichzeitig den Schutz nachhaltig zu verbessern. Zudem erleichtert PAM die Umsetzung von Richtlinien und hilft Unternehmen bei der Durchsetzung von Sicherheitsnormen. Darüber hinaus kann PAM die Workflows der Nutzer einzeln prüfen und sehen, ob ihre Aktionen legitim sind. Zugriffsrechte sollten in Zeit und Tiefe beschränkt sein, so dass Administratoren bestimmte Aktionen innerhalb eines zeitlich festgelegten Zugriffsfensters planen können. Das ermöglicht die Planung von Aktivitäten und die gleichzeitige Sicherstellung des Schutzes.

Ein strategisches Konzept muss das richtige Schutzniveau mit einer nutzerfreundlichen Anwendung kombinieren. Gleichzeitig muss es in die Alltagsroutine von IT-Verantwortlichen passen und die Erfüllung von Normen und Vorschriften gewährleisten. Es sollte Mitarbeitern die effizienteste Technik für ihre Aufgaben bieten und gleichzeitig die Gefahr von Datenlecks, Cyber-Angriffen und Compliance-Verstößen verringern.

Die richtige Absicherung von privilegierten Zugängen hilft Unternehmen bei der richtigen Sicherung ihrer digitalen Assets. Zurzeit sind einige wenige PAM-Lösungen erhältlich, die für den europäischen Markt entwickelt wurden und an künftige Richtlinien angepasst werden können. Allgemeine Standards, wie ISO 27001 oder der BSI-Grundschutz, sind aktuelle Beispiele, aber sie sind nur eine Orientierung und höchstwahrscheinlich werden neue Vorschriften folgen.

Sicherheit ist zu einer zeitaufwendigen Angelegenheit geworden, die immer weniger Zeit für tatsächliche Administrationsaufgaben lässt. Insbesondere KMUs brauchen bisweilen passende Basis-Tools, um die Effizienz und Sicherheit zu verbessern, und keine teure Threat Intelligence der nächsten Generation, die dazu führt, dass Nutzer zu Umgehungslösungen greifen. Größere Sicherheitsbudgets sind nicht erforderlich, doch die zur Verfügung stehenden Budgets sollten sinnvoll eingesetzt werden.

Markus Westphal

ist Director Central Eastern Europe bei Wallix

Hier geht es zu Wallix