Unternehmen unterschätzen mobile Bedrohung Malware kommt oft als „legitime App“

23. November 2017

Mobilgeräte sind mehr als nur einfache Endpunkte: Sie gelten als die Schnittstellen zu digitalen Ökosystemen. Egal, ob privat oder in Unternehmen, im Zeitalter der Digitalisierung sind umfassende Konnektivität und Mobilität feste Alltagserwartungen geworden. Innovationen und Services können über Apps umgehend ausgerollt und genutzt werden. Daher haben die meisten Organisationen dem Thema Mobility im Rahmen ihrer Digitalisierungsstrategie eine hohe Priorität zukommen lassen. Doch wo bleibt bei all den Konzepten das Thema „Mobile Sicherheit“?

Problemfeld Sicherheit

Das Thema Sicherheit wird bei vielen Modernisierungsmechanismen nicht ausreichend bedacht. Vor wenigen Tagen veröffentlichte das Bundesamt für Sicherheit in der Informationstechnik (BSI) seinen neuen Lagebericht zur IT-Sicherheit in Deutschland und äußert sich ebenfalls kritisch: „Anwender räumen dem Datenschutz und der Sicherheit bei der App-Auswahl oft keine oder bestenfalls eine untergeordnete Rolle ein. Die Kombination von Nützlichkeit und Bequemlichkeit sowie die Kosten sind ausschlaggebend für die Auswahl einer App. Dabei stellt der mögliche Abfluss persönlicher beziehungsweise kritischer Daten einen mit potenziell erheblichen Gefährdungen verbundenen Kontrollverlust dar.“

Die Sicherheitsthematik wirkt sich ebenfalls auf die Wirtschaft aus. Es spielt keine Rolle ob "Bring Your Own Device" oder Firmengeräte, Smartphones sind im Fadenkreuz der Cyber-Kriminellen. Dies ist keine Überraschung, da eine erfolgreiche Attacke eben mehr als nur Daten aus einem Endpunkt offenlegt – im schlimmsten Fall können die Angreifer auf weitere Systeme und Netzwerksegmente in den Unternehmen zugreifen.

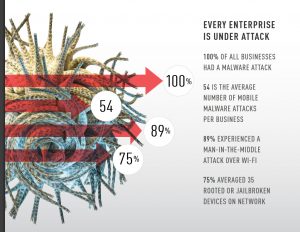

Eine neue Untersuchung unter internationalen 850 Großunternehmen macht deutlich, wie normal gezielte Attacken auf Mobilgeräte sind. Jede Organisation berichtet von Infektionen – unabhängig, ob Android oder iOS. 89 Prozent alle Teilnehmer bestätigen mindestens eine Man-in-the-Middle-Attacke über Wi-Fi und 75 Prozent hatten mindestens 35 Geräte mit Jailbreaks oder ähnlichen Defekten im Netzwerk.

Umfassende Vernetzung

Digitale Integration und Cloud-Technologie sorgen für eine immer umfassendere Vernetzung, daher ist Mobile Computing ein wichtiges Thema für IT-Entscheider. Die Kriminellen sind sich bewusst, dass Mobilgeräte in der Regel weniger umfassend geschützt sind, und setzen deshalb verstärkt auf diesen Angriffsvektor. Im Laufe der Zeit haben sich unterschiedliche Arten von Malware für Mobilgeräte etabliert und werden immer weiterentwickelt. Die vier häufigsten Gruppen von Schädlingen sind:

• Premium Dialers: Hier zielt der Schadcode darauf ab, ungewollte Bezahldienste per SMS oder Anruf zu beziehen. Diese müssen dann vom Opfer beglichen werden. Oft ist solche Malware als legitime App mit anderen Funktionen getarnt und wird sogar legal in App Stores angeboten. Ein Beispiel ist die Android-Malware ExpensiveWall, die sogar zeitweise im Google Play Store angeboten wurde.

• Info Stealers: Bei diesen Trojanern geht es um die Entwendung von Benutzerdaten und Passwörtern. Typischerweise werden Keylogger eingesetzt, um Informationen zu extrahieren, aber auch Nachrichten und E-Mails können je nach Malware gescannt werden. Besonders kritisch ist, dass solche Schädlinge in einigen Fällen als vorinstallierte Schädlinge auf fabrikneuen Geräten gefunden wurden.

• Rough Ad Networks: Mit solcher Malware versuchen die Angreifer durch falsche Werbeklicks und Pagevisits Geld zu verdienen. Hierfür wird entweder unerlaubt Werbung auf dem Gerät des Opfers angezeigt oder heimlich im Hintergrund auf versteckte Banner geklickt.

• mRATs: Mobile Remote Acces Tools kommen besonders häufig bei Attacken gegen Finanzinstitute vor und erlauben die Kontrolle über Gerätefunktionen aus der Ferne. Hier sollte man bedenken, dass diese Funktionen neben den SMS und Telefonie-Features auch die Kamera und das Mikrofon des Handys mit einbeziehen.

Das Enterprise Mobility Management (EMM) allein ist nur bedingt geeignet, um vor aktuellen Angriffsmethoden zu schützen. Für Mobile Security muss das gleiche Schutzniveau wie für stationäre Endgeräte gelten. Andernfalls sind Unternehmen in großer Gefahr. Zwar ist ein grundlegendes Umdenken in der IT-Sicherheit spürbar, trotzdem bleibt der besonders kritische Bereich „Mobiles“ immer noch ein Randthema. Dies machen sich Kriminelle zunutze, denn sie wissen, dass Organisationen hier unzureichend vorbereitet sind.

Schutzmethoden

Mobile Endgeräte werden auch weiterhin ein beliebtes Ziel von Cyber-Kriminellen sein, weshalb Organisationen zum Schutz die gleichen strikten Methoden wie beim Rest ihrer IT-Infrastruktur anwenden müssen. Daher sollten IT-Entscheider die Warnungen erst nehmen. Folgende Punkte sind bei der Auswahl einer Sicherheitsstrategie besonders wichtig:

• Apps analysieren, während sie auf die Geräte heruntergeladen werden. Das Verhalten der mobilen Anwendung sollte dann in einer virtualisierten Umgebung untersucht werden, bevor ihre Nutzung zugelassen wird.

• Geräte regelmäßig auf Schwachstellen sowie auf Anzeichen von Infektionen prüfen.

• Netzwerkbasierte Angriffe minimieren, indem verdächtiges Netzwerkverhalten erkannt wird. Ereignisse sollten sowohl auf dem Gerät als auch im Netzwerk kontrolliert werden, um verdächtige Aktivitäten zu deaktivieren und um zu verhindern, dass Daten zu einem Angreifer gesendet werden.

Dietmar Schnabel

ist Director Central Europe bei Check Point.