Schwachstellen des WWW-Protokolls HTTP/2

8. August 2016

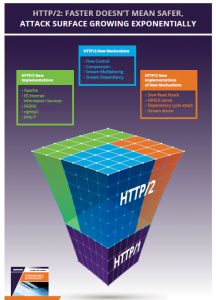

Das Protokoll HTTP/2 bringt neue Funktionen mit sich, so die Einschätzung der Imperva-Experten, die das Risiko deutlich erhöhen, dass geschäftskritische Daten gefährdet sind. Der Grund: sie sind vor neuen Arten von Attacken nicht geschützt. Besonders intensiv wurde die Umsetzung von HTTP/2 durch Apache, Microsoft, NGINX, Jetty und nghttp2 analysiert. Das Team entdeckte und untersuchte in allen Hauptmechanismen des HTTP/2 gravierendes Potential für Schäden. Zwei davon ähneln bereits bekannten und weit verbreiteten Schwächen des HTTP/1.x. Es scheint, als würden auch andere Umsetzungen des HTTP/2 Protokolls unter diesen Schwachstellen leiden.

„Die allgemeine Verbesserung der Internetleistungsfähigkeit und speziell die Erweiterung für die mobilen Apps, die HTTP/2 mit sich bringt, sind möglicherweise ein Segen für die Internetnutzer,“ kommentiert Amichai Shulman, Mitbegründer und CTO von Imperva. „Aber dennoch erhöht die Veröffentlichung vieler Neuerungen – und deren Realisierung in Software – in kürzester Zeit das Risiko für Cyberangriffe. Auch wenn es einerseits erschreckend ist, dass bereits bekannte Schwächen von HTTP/1.x auch bei HTTP/2 wieder übernommen wurden, ist es andererseits kaum überraschend. In Anbetracht der neuen Technologien, ist es wichtig für Unternehmen mit angemessener Sorgfalt und Schutzmaßnahmen ihre erweiterte Angriffsfläche zu verteidigen und sowohl geschäftskritischen Daten als auch Kundendaten vor den immer größer werdenden Bedrohungen aus dem Internet zu schützen.“

Die Bedrohung entsteht besonders durch die schnelle Übernahme von HTTP/2. Laut W3Techs nutzen mittlerweile 8,7 Prozent aller Webseiten, also ungefähr 85 Millionen Seiten, HTTP/2, was ein fast vierfacher Anstieg gegenüber den 2,3 Prozent im Dezember 2015 bedeutet. Die vier bekanntesten Taktiken von Angreifern sind laut Imperva folgende:

• Slow Read – Diese Attacke ruft Kunden dazu auf, ihre Antworten sehr langsam zu lesen. Sie funktioniert genauso, wie die bekannte „Slowloris DDoS“-Attacke, die bei den Angriffen auf die Gesellschaft für Zahlungssysteme 2010 genutzt wurde. Es lohnt sich, darüber Bescheid zu wissen, denn obwohl Slow-Read-Angriffe im HTTP/1.x intensiv untersucht wurden, sind sie noch immer aktiv – dieses Mal in den App-Anwendungen von HTTP/2. Die Experten des Imperva Defence Centers entdeckten diese Sicherheitslücke auf fast allen bekannten Internet-Servern, unter anderem auch bei Apache, Microsoft, NGINX, Jetty und nghttp2.

• HPACK Bomb – Diese komprimierte Attacke gleicht einer ZIP-Bombe. Der Angreifer kreiert eine kleine und harmlos erscheinende Nachricht, die sich auf dem Server in mehrere Gigabytes an Daten verwandelt. Das verbraucht den gesamten Datenspeicher und macht ihn schließlich unbrauchbar.

• Dependency Cycle Attack – Diese Attacke zieht Vorteile aus der Durchflussüberwachung, die HTTP/2 für die Netzwerkoptimierung eingeführt hat. Der Täter erteilt Aufträge, die einen Abhängigkeits-Kreislauf erzeugen, der den Server in einer unendlichen Schleife festhält, wenn er beginnt die Aufträge zu bearbeiten.

• Stream Multiplexing Abuse – Der Angreifer nutzt Schwachstellen des Servers bei der Durchführung von Datenübertragung, um den Server lahm zu legen. Dies kann leicht passieren, wenn die Nutzer nicht geprüft und legitimiert werden.

Auch wenn neue Technologien einen wichtigen Fortschritt bedeuten, bringen sie doch Risiken mit sich. Wenn Technologien, wie HTTP/2 angenommen werden, ist es notwendig, dass Firmen wachsam bleiben und sich über die Risiken aller neuen Arten von Bedrohungen oder Angriffen bewusst sind. Die Installation einer Firewall mit virtuellen Reparatur-Kapazitäten kann Unternehmen dabei helfen, ihre geschäftskritischen Daten und Anwendungen vor Cyberangriffen zu bewahren. (rhh)

Hier geht es zum neuesten HII-Report mit weiteren Informationen zum HTTP/2 Protokoll

Hier geht es zu Imperva