Tipps zur Auswahl des passenden VPNs Sicher angebunden

20. Juli 2017

Virtuelle Private Netze (VPNs) sind heutzutage Stand der Technik, um Mitarbeitern mobilen Zugriff auf Firmenressourcen zu gewähren oder Netzwerke von Unternehmensfilialen zusammenzuschalten. Das VPN stellt sicher, dass nur zugriffsberechtigte Personen und Maschinen auf das Netzwerk zugreifen und schottet diese Verbindung gegen neugierige Dritte und Manipulation zusätzlich durch Verschlüsselung ab. Doch welche Kriterien und Technologien sind bei der Auswahl einer VPN-Lösung zu berücksichtigen?

IPsec

Bei IPsec handelt es sich um einen offenen Standard, der Mitte der 90er-Jahre des vergangenen Jahrhunderts entwickelt wurde. Auf der Ebene der TCP/IP-Pakete finden dort die Authentifizerung und Verschlüsselung der Pakete statt. Dieser Vorgang ist für Anwendungen komplett transparent und universell einsetzbar. Im Kern definiert der Standard Pakete zum Aushandeln der Verschlüsselung, der Authentifizerung sowie zum Verpacken der zu schützenden Daten.

Dies erfolgt mittels sogenannter AH-Pakete (Authentication Header). Dabei müssen die IPsec-Endpunkte nicht sämtliche Verschlüsselungsarten beherrschen können, sondern es bleibt dem Hersteller überlassen, welche er umsetzt. So kann es dazu kommen, dass die IPsec-Produkte des einen Herstellers nicht mit denen anderer kommunizieren können, da sie keine gemeinsamen Verschlüsselungsalgorithmen finden.

Im Zusammenhang mit IPSec fällt oftmals die Abkürzung ESP, Encapsulating Security Payload. Dabei handelt es sich um die verpackten Datenpakete, welche die Verschlüsselung, den Urheber sowie den unveränderten Inhalt sicherstellen. Die letzten beiden Punkte sind beim Tunnel-Einsatz von IPsec mandatorisch, in anderen Szenarien muss nicht das komplette Datenpaket vor Veränderungen geschützt sein.

Eine granulare Zugriffssteuerung ist bei IPsec nicht vorgesehen. Durch die aufgebaute Verbindung kann der Mitarbeiter auf das gesamte dahinterliegende Netz zugreifen.

SSL-VPN

Anders als IPsec, das ursprünglich als Punkt-zu-Punkt-Verbindung zwischen zwei Netzwerken entwickelt worden war, hatten die Entwickler bei SSL-VPN den mobilen Mitarbeiter im Fokus. Dieser sollte ohne die Installation spezieller Software auf Firmenressourcen zugreifen können – etwa via Web-Browser, der die SSL-Verschlüsselung ab Werk beherrscht. Dabei setzt SSL-VPN nicht mehr auf die älteren, inzwischen als unsicher geltenden SSL-Versionen, sondern unterstützt zur Verschlüsselung das modernere TLS.

Zu unterscheiden ist zwischen zwei technisch grundverschiedenen Varianten: Zum einen gibt es eine Art „Portal-VPN“. Dabei greift der der Nutzer über eine SSL-geschützte Verbindung auf eine Webseite zu, die einige webbasierte Dienste bereitstellt. Zum anderen gibt es das SSL-Tunnel-VPN, bei dem ein Java-Applet oder eine Client-Software sicheren Zugriff auf nicht webbasierte Dienste ermöglicht. Dadurch lassen sich auch zusätzliche Prüfungen durchführen – etwa, ob ein Virenschutz auf der Mitarbeiter-Maschine installiert und diese somit vertrauenswürdig ist.

Die Web-Browser-Basis ist der Grund, warum SSL-VPN nicht als fester Tunnel zwischen Netzwerken eingesetzt wird. Es wurde für den temporären Zugriff externer Mitarbeiter entwickelt. Zudem gibt es keinen offenen Standard, der SSL-VPN definiert. Jeder Hersteller kocht sein eigenes Süppchen und Verbindungen zwischen Produkten unterschiedlicher Hersteller sind in der Regel nicht möglich.

Kriterien für die VPN-Auswahl

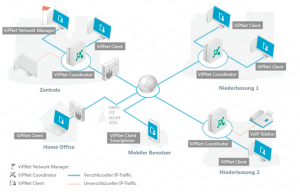

Bei der Auswahl einer VPN-Lösung für die verschlüsselte Kommunikation von Mitarbeitern unterwegs oder zur Anbindung von Filialen ans Hauptnetz sind unterschiedliche Kriterien relevant, die je nach Unternehmen sehr individuell sind. Allen voran sollte die Lösung es den Unternehmen erlauben, sowohl Netzwerke wie Unternehmensfilialen anzubinden, als auch externen Mitarbeitern den Zugriff auf zentrale Firmenressourcen zu ermöglichen.

Neben der Unterstützung von als sicher geltenden Verschlüsselungsalgorithmen ist auch die Skalierbarkeit ein Auswahlkriterium. Weitere Stationen sollten sich einfach installieren und einbinden lassen. Ebenfalls zu berücksichtigen ist, ob die Lösung Investitionen in neue, möglicherweise kostspielige Hardware nach sich zieht. Ein weiteres Kriterium ist die Bedienbarkeit. Ist die Einrichtung der Lösung zu komplex, unterlaufen leicht Fehler in der Konfiguration. Bestenfalls funktioniert dann die Einbindung nicht, im Worst Case untergräbt das die Sicherheit.

Grundsätzlich sollte die Lösung den Aufbau verschlüsselter Verbindungen in Form von Tunneln unterstützen. Unterscheiden sollte man, ob einfache Tunnel zwischen Standorten genügen oder mehr Sicherheit erforderlich ist. In diesem Fall wäre zu überlegen, ob beispielsweise nur bestimmten Rechnern untereinander die Kommunikation erlaubt ist. Hierbei ist zu bedenken, ob nur der Tunnel verschlüsselt ist, oder auch die Kommunikation zwischen den Stationen, die über die Tunnel läuft. Damit lassen sich abhörsichere Verbindungen auch innerhalb des Unternehmensnetzes aufbauen.

Doch welche Lösung eignet sich für das jeweilige Unternehmen? Stehen die für das eigene Unternehmen wichtigen Kriterien fest, kommen sicherlich mehrere VPN-Lösungen in Betracht. Einfache Open-Source-Varianten sind kostenlos erhältlich – hier sollte man jedoch den Verwaltungs– und Schulungsaufwand sowie fehlenden Support im Fehlerfall bedenken.

Mit einer Software wie ViPNet lassen sich beispielsweise virtuelle Netzwerke auf bestehender Hardware einrichten, die über ein schlichtes Tunneln in das Firmennetz hinausgehen. Die Datenpakete werden mit starker Kryptographie zwischen den Stationen Ende-zu-Ende-verschlüsselt, sodass auch Angreifer im Firmennetz nicht mitlesen können, welche Daten ausgetauscht werden. Zudem ist die Lösung einfach skalierbar und funktioniert auch über Mobilfunkverbindungen – hier zeigen andere VPN-Lösungen häufig Schwächen.

Jürgen Jakob

ist Geschäftsführer des IT-Security Distributors Jakobsoftware