IT-Sicherheitslücken in der Produktionshalle für Hacker schließen Sichtbarkeit der ICS-Systeme im Web mit Shodan prüfen und minimieren

18. August 2015

Aktuelle Meldungen in den Medien und Berichte des Bundesamtes für Sicherheit in der Informationstechnik (BSI) zeigen immer wieder, dass der Cyberkrieg im Zeitalter von Industrie 4.0 längst auf vielfältige Art und Weise Einzug in die Produktionsstätten erhalten hat. Kein Wunder, denn eine autonom über Jahrzehnte gewachsene Produktionsumgebung mit all ihren Sensoren, Maschinen und Steuerungsanlagen kommt jetzt mittelbar oder unmittelbar mit dem Internet in Verbindung. Hier sind Lösungen gefordert, die den Cyberkriminellen den Weg in die Fertigungsstätten verschließen.

IP in der Produktion

Die Tore in die Produktionshallen sind für Hacker weit geöffnet. Denn viele „Produktionsverantwortliche“ wissen sich nicht davor zu schützen. Generell besteht im Zeitalter von Industrie 4.0 der Trend, dass sich IP-basierte Endpoints in den Produktionsstätten rasend schnell verbreiten. Aber oft hinken sie den IT-Sicherheitsstandards und deren Prozessen nach, da diese in der Vergangenheit häufig nicht als „IT-Equipment“ eingestuft und somit nicht so regelmäßig den Sicherheitsüberprüfungen wie bei der sogenannten. „Office IT“ unterzogen werden. Unternehmen sollten die eigenen Schwachstellen und die Vorgehensweisen der Cyberkriminellen kennen und lernen, dass selbst ein über das Internet updatefähiges Ventil zu einem Angriffspunkt werden kann, der die gesamte Produktionsumgebung in Gefahr bringt.

Bereits die Abkürzung Scada, Supervisory Control and Data Acquisition, zeigt auf, welches Ziel Scada in den Unternehmen verfolgt. Es geht weniger um die Steuerung als um die Überwachung und Optimierung, in dem ein Computersystem für das Sammeln und Analysieren von Echtzeitdaten zuständig ist. Scada-Systeme arbeiten unter verschiedenen Betriebssystemen, wie MS-DOS, Windows NT, Unix und Linux.

Eine Diskussion im Rahmen des CAST-Forums kam zu dem Ergebnis, dass Scada-Systemen oder Fabriken nicht der Anschluss ans Internet verwehrt bleiben darf, denn die Vorteile seien einfach viel zu groß. Angreifer haben aber gerade dadurch auch die Möglichkeit erhalten, den Zugang zum Netzwerk zu kompromittieren und sich Schritt für Schritt in die Produktionsumgebung vorzuarbeiten. Denn die dort verwendeten Anwendungen sind in der Regel nicht an bestehende Sicherheitssysteme angebunden, Zugangsbeschränkungen fehlen und zudem sind sie oftmals unwissend ungeschützt mit dem Internet verbunden.

Daher ist es für Hacker einfach, Prozesse zu manipulieren oder sogar die gesamte Umgebung lahmzulegen. Wenn einmal eine Brücke zur IT-Umgebung hergestellt wurde oder eine Schadsoftware zum Beispiel mittels eines infizierten USB-Sticks an einem IP-basierten Endgerät durchgeführt wurde, kann ein wichtiger Grundstein eines Hackers gelegt sein, auf den er am Tag „X“ gezielt zugreift. Daher rät unter anderem das ICS-CERT den Unternehmen dringend, ihre Maschinen auf Sicherheitslücken überprüfen zu lassen.

Wissen bietet Schutz

Die IT-Abteilung eines jeden Unternehmens ist angehalten, die Voraussetzungen für eine absolut sichere Öffnung der Netzwerke zu schaffen. Um die Vorgehensweisen von Cyberkriminellen zu verstehen, die Ausbreitung von Malware zu verhindern und mögliche Schäden umgehend zu beheben, muss die IT-Security die Schwachstellen der Produktionsnetze, die Angriffsvektoren und die verwendeten Tools kennen. Neben dem vorhandenen Know-how können sie dazu bestehende Wissensdatenbanken und etablierte Prozesse nutzen. Oftmals sind heutzutage die Informationen für den Schutz von nachgelagerten Produktionssystemen noch ziemlich gering.

Sicherheits-Initiativen wie die Suchmaschine Shodan und der ICS-/Scada-Honeypot Conpot unterstützen IT-Verantwortliche bei der Beschaffung und Auswertung von handlungsrelevanten Threat- und Schwachstelleninformationen. Und sind die Maschinen erst einmal in Shodan zu finden, ist große Eile geboten.

Die Suchmaschine Shodan ermöglicht es, das Internet nach unterschiedlichen erreichbaren Systemen zu durchsuchen. Im Gegensatz zu Content-basierten Engines wie Google lässt sie einen Port Scan über die IP-Adressen laufen und sammelt sowie indiziert die zurückgesendeten Banner. Dadurch kann das Web nach Servern sowie Routern bestimmter Typen oder nach IP-basierten Endpoints wie Sicherheitskameras oder Medizingeräten durchsucht werden.

Um gezielt Scada-Server in einem bestimmten Land zu finden, haben Nutzer die Möglichkeit, ihre Suchabfragen über Filter zu spezifizieren, sie können beispielsweise Herstellernamen, Port-Angaben, Regional-Codes oder Protokolle kombinieren. Dadurch ist die Suchmaschine in der Lage, Schwachstellen oder fehlerhaft konfigurierte Systeme zu lokalisieren, die direkt mit dem öffentlichen Internet verbunden sind.

Besonders wichtig für Anwender sollte die Tatsache sein, dass Systeme, die auf Shodan gefunden wurden, bereits einem erheblichen Risiko ausgesetzt sind. Denn findet die Suchmaschine das System, finden es die Cyberkriminellen ebenso. Und schon aus diesem Grund wird Shodan inzwischen auch als Hacking-Tool genutzt. Mittlerweile gibt es im Darknet Hacking-Toolkits mit Shodan-Schnittstelle. Dennoch sind sich Sicherheitsexperten einig, dass die gleichen Suchfunktionen für Botnetz-Betreiber und -Nutzer auch über ihre eigenen Systeme realisierbar sind. Daher empfehlen sie, die kostenlose Testversion von Shodan frühzeitig in Industrieumgebungen zu implementieren und in ihr Schwachstellenmanagement einzubinden.

Falsche Spuren legen

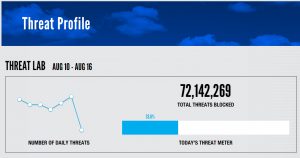

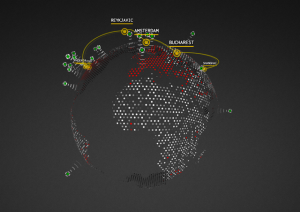

Um im Internet interaktive, virtuelle Systeme zu platzieren, die sich nach außen hin exakt wie ungeschützte ICS-Server oder Industrienetzwerke verhalten, wurde die Conpot (Control System Honeypot)-Initiative gegründet. Dabei wartet der Betreiber des Honeypot bis ein Hacker das emulierte Kraftwerk, Verteilerhäuschen oder Industrieunternehmen angreift und beobachtet dann die Anatomie des Angriffs. So erhebt er wertvolle Analysen von Angriffsvektoren. Wenn diese im Rahmen der Initiative dann gesammelt ausgelesen, analysiert und korreliert werden, lassen sich Informationen zu Trends und Entwicklungen sowie regionalen und thematischen Schwerpunkte der Angriffe ableiten. So erleichtert Honeypot die Suche nach Anomalien im Produktionsnetz.

Ist ein Honeypot eingebaut, weiß der Security-Analyst, dass es sich bei allen Events an diesem Endpoint um fehlerhaft konfigurierte Systeme, Scans oder Angriffe handelt, weil dort keine reguläre Kommunikation stattfindet. Angreifer werden durch einen virtuellen Köder abgelenkt, so dass zeitliche Freiräume entstehen, um die echte kritische Infrastruktur zu schützen. Conpot steht allen Security-Professionals offen. Der Emulator ist als Open Source-Software verfügbar. Dadurch ist es jedem Entwickler möglich, ein realitätsgetreues, virtuelles Modell seiner Umgebung zu generieren und ins Netz stellen. Zudem erfährt das Security-Team, mit wie viel Aufmerksamkeit es online rechnen muss und kann seine Verteidigungsstrategien entsprechend anpassen.

Unternehmen, die ihre Produktionsumgebungen wirkungsvoll absichern möchten, sollten die Sichtbarkeit ihrer ICS-Systeme im Web mit der Suchmaschine Shodan prüfen und minimieren. Die eigenen Schwachstellen auszuwerten und die Sichtbarkeit der Produktionssysteme im Internet so gering wie möglich zu machen, ist ein erster wichtiger Schritt. Insbesondere weil immer öfter maßgeschneiderte, mehrstufige Advanced Persistent Threats (APT) die bestehende Sicherheitsarchitektur gezielt umgehen, ist es notwendig, Bedrohungen sorgfältig zu analysieren.

Darüber hinaus ist es ratsam, via Conpot ein Profil der Angriffe zu erstellen, das gegen ähnliche ICS-Infrastrukturen wie die eigenen, erkennbar ist. So können Security-Teams ihre Sicherheitskonfigurationen entsprechend anpassen. Darüber hinaus empfiehlt sich – gerade in sensiblen Umgebungen – der Einsatz von dedizierten Security-Systemen für ICS, die Industriecomputer vor Malware auf USB-Datenträgern schützen oder potenzielle Angriffe auf SCADA-Systemen in Echtzeit erkennen.