IT-Sicherheitsvorfälle nachvollziehen So findet sich der wahre Täter

25. Oktober 2017

Die scheinbar einfache Frage „Wer war das?“ ist mit am schwierigsten zu beantworten. Nach einem Sicherheitsvorfall soll natürlich die Ursache so schnell wie möglich aufgedeckt werden und das heißt für das Security-Team, Tausende von Log-Einträgen zu analysieren – eine zeit- und ressourcenintensive Aufgabe. Wenn bei diesen Vorfällen ein Account mit privilegierten Nutzerrechten involviert ist, egal ob durch einen Insider (eigener Mitarbeiter oder externer Dienstleister) oder einen externer Angreifer, wird das Ganze noch viel schwieriger, denn der Täter kann leicht seine Spuren verwischen, indem er Protokolle ändert oder löscht.

Privilegierte Rechte

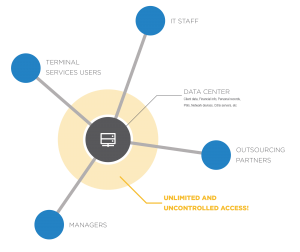

Accounts mit privilegierten Rechten zu kapern, ist inzwischen eine häufig genutzte Methode von Cyber-Kriminellen. Sie können mithilfe solcher Accounts als legitimer User agieren und erhalten so unbegrenzten Zugang zu Kundendaten und der IT-Infrastruktur eines Unternehmens. Professionelle und gut finanzierte Cyber-Kriminelle haben es auf diese privilegierten Accounts deshalb abgesehen, weil es damit leicht fällt, Daten im großen Maßstab zu stehlen, kritische Infrastrukturen zu stören und Malware zu installieren. Forschungen zeigen, dass sich solche Angriffe über Monate und Jahre erstrecken können, bevor sie entdeckt werden. Die Angreifer können in Ruhe alles auskundschaften, ihre Privilegien erweitern, Spuren verwischen und schließlich die gewünschten Daten abgreifen.

Eine weitere Herausforderung sind die Auswirkungen menschlicher Fehler. Wenn etwa ein unerfahrener Administrator versehentlich eine Core-Firewall falsch konfiguriert, stellt die schnelle Lösung des Problems und Wiederherstellung des vorherigen Zustandes eine enorme Aufgabe dar. Da IT-Mitarbeiter oft gemeinsame Konten wie „Administrator“ oder „root“ verwenden, ist es extrem schwierig, nachzuvollziehen, wer was getan hat. So kann es schnell zu gegenseitigen Schuldzuweisungen kommen.

Eine Möglichkeit, diese Probleme in den Griff zu bekommen, besteht darin, zuverlässige Daten zu diesen Benutzer-Sessions zu sammeln. Tools wie erweiterte Privileged-Access-Management-Lösungen (PAM-Lösungen) liefern Informationen über den Zugriff von privilegierten Konten. Wer Zugriffssitzungen einfach rekonstruieren und analysieren kann, spart bei forensischen Untersuchungen massiv Zeit und Geld. PAM-Lösungen sind somit eine große Hilfe, aber auch ein Incident-Management-Prozess ist wichtig, um ein schnelle Bewertung des Systems zu gewährleisten.

Incident-Management

Für das Incident Management existieren schrittweise Prozesse, die durch ISO 27002, NIST und CERT/CC definiert sind. Damit können Unternehmen, die Compliance-Vorschriften unterliegen, auf einen einheitlichen Ansatz zurückgreifen. Generell wird von Unternehmen erwartet, regelmäßig solche Incident-Response-Prozesse festzulegen und diese auch umsetzen zu können. Denn sie müssen beweisen, dass sie entsprechende Maßnahmen ergreifen können, sobald kritische Vermögenswerte gefährdet sind.

Ein Beispiel: Das CERT/CC-Konzept hat vier Komponenten. Zuerst wird ein Vorfall gemeldet oder anderweitig erkannt (Aufdecken). Dann wird der Vorfall beurteilt, kategorisiert, priorisiert. Er bleibt in der Warteschlange bis zur Behandlung (Beurteilung/Triage). Als Drittes wird der Vorfall eruiert: Was ist passiert, wer ist betroffen etc. (Analyse). Abschließend werden die nötigen Maßnahmen ergriffen, um den Vorfall abzuschließen (Incident Response).

Die Suche nach den Datenquellen und Beweisen ist der erste Schritt in jedem forensischen Prozess. Die wichtigsten Datenquellen sind Sicherheits-, Betriebs- und Remote-Zugriffsprotokolle der Server. Client-Rechner, Betriebssysteme, Datenbanken, Netzwerk- und Sicherheitsgeräte liefern ebenfalls nützliche Informationen. Zusätzliche Informationen können Konfigurationsdateien oder Information-Ticketing-Systemen liefern. Für Accounts mit privilegierten Rechten könnten auch Session-Aufnahmen vorliegen, die aufschlussreiche Informationen bereithalten.

Der Analyst muss alle Daten im Blick behalten. Einige Log-Management-Tools vereinfachen diesen Prozess deutlich, indem sie die Log-Daten aus einer Vielzahl von Quellen zentral sammeln, filtern, normalisieren und speichern. Sind privilegierte Accounts betroffen, spielen auch Daten aus Privileged-Session-Recording-Tools eine Rolle. Die Integrität der Daten muss eindeutig gewährleisten sein und es ist auszuschließen, dass Daten manipuliert wurden. Moderne forensische Tools schützen Daten vor Manipulation, indem sie einen Zeitstempel erhalten, verschlüsselt und digital signiert werden.

Daten untersuchen

Mit den verifizierten Daten beginnt nun die Untersuchung. Jeder einzelne Datensatz wird geprüft, um die relevanten Informationen herauszuziehen. Einige forensische Werkzeuge bieten eine Suchfunktion, die schnell zu genau dem Zeitpunkt navigiert, an dem das Ereignis aufgetreten ist. Werden Log-Daten mit Session-Metadaten kombiniert, beschleunigt dies die Untersuchung von privilegierten Account-Vorfällen erheblich. Nachdem die wichtigsten Informationen vorliegen, beginnt die Analyse. Jede forensische Untersuchung muss systematisch ablaufen, um die richtigen Schlussfolgerungen aus den verfügbaren Daten zu ziehen.

Das Verhalten von privilegierten Benutzern lässt sich durch Tools analysieren, die melden, wenn das Nutzerverhalten vom gewohnten Standard abweicht und außerhalb der normalen Parameter liegt. Vor allem wenn sie mit abspielbaren Audit Trails kombiniert werden, werden verdächtige Aktivitäten schnell sichtbar. Audit Trails zeigen Log-ins, Befehle, Fenster, Text der in jeder Sitzung eingegeben wurde. Dies sind für einen Analysten wertvolle Informationen, mit denen sich ein chronologischer Verlauf der Ereignisse aufstellen lässt.

Wenn letztendlich alle Daten gesammelt, verifiziert und analysiert sind, werden die Ergebnisse präsentiert. Das kann ein mühsamer Vorgang sein, allerdings unterstützen dabei moderne forensische Werkzeuge, indem sie automatisch Reports generieren. Noch weiter verbessert wird ein Incident Management, wenn es um Informationsquellen erweitert wird, die Bedrohungen für privilegierte Accounts erkennen und analysieren. Um allerdings die Untersuchungen zügig durchzuführen und zu schnellen fundierten Entscheidungen zu kommen, sind Echtzeitdaten nötig, die Informationen zum Kontext des verdächtigen Events liefern. Ein Access-Management-Tool, das eine schnelle Suche bietet, einfach interpretierbare Beweise liefert und die Alerts risiko-orientiert sortiert, ist dabei eine große Hilfe.

Moderne Privileged-Access-Management-Technologien sind in der Lage, alle diese Anforderungen zu erfüllen. Sie bieten sicheren Zugriff auf kritische Assets und werden Compliance-Anforderungen gerecht, indem sie Accounts mit privilegierten Rechten und deren Zugriffe zuverlässig sichern, verwalten und überwachen. Mit einem robusten Incident-Management-Prozess ist ein Unternehmen somit gut auf zukünftige Sicherheitsvorfälle vorbereitet.

Csaba Krasznay

ist Security Evangelist bei Balabit.

Hier geht es zu Balabit