So tragen Zero-Trust-Konzepte zur Entlastung der IT-Abteilung beiZero-Trust-Netzwerke verhindern den IT-Burnout

23. Juli 2021

Die vergangenen Monate stellten für viele IT-Abteilungen eine enorme Herausforderung dar und auch in Zukunft wird es immer mehr Kraft kosten, die Kontinuität der geschäftlichen Abläufe IT-seitig auf ein verlässliches Fundament zu stellen. 2020 galt es, Unternehmensprozesse zügig an die neuen Rahmenbedingungen im Zuge der COVID-19-Pandemie anzupassen – eine Aufgabe, die hohen Einsatz forderte. Von jetzt auf gleich mussten die Weichen zur digitalen Transformation gestellt werden, um überhaupt handlungsfähig zu bleiben.

Aus der Not heraus entschieden sich viele Unternehmen dafür, ihren Mitarbeitern schlecht gesicherte Geräte zu Verfügung zu stellen oder die Berechtigungen für den Netzwerkzugriff massiv auszuweiten – alles mit dem Ziel, so schnell wie möglich wieder produktiv arbeiten zu können. Die Implikationen solcher Entscheidungen wurden dabei häufig erst im Nachhinein bedacht. Durch Homeoffice & Co. kommen jedoch ganz neue Aktionsflächen hinzu, die den Aufwand auf Seiten der vielerorts sowieso schon personell unterbesetzten IT-Mannschaften weiter erhöhen.

Gerade der dringend erforderliche Schutz der Unternehmensressourcen wird immer häufiger zur Last. In einer 2020 von LogMeIn durchgeführten Umfrage geben 54 Prozent der teilnehmenden IT-Administratoren an, dass sie heute mehr Zeit für die Abwehr von Bedrohungen aufwenden müssen als je zuvor. Darüber hinaus verbringen 47 Prozent von ihnen mittlerweile fünf bis acht Stunden pro Tag nur mit dem Thema IT-Sicherheit.

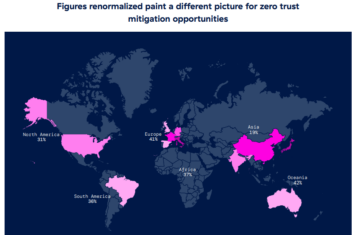

Die dafür eingesetzte Zeit fehlt an anderer Stelle. Und obwohl die erwähnte Umfrage unter IT-Verantwortlichen in Nordamerika stattfand, sieht die Lage in den hiesigen IT-Abteilungen kaum anders aus. Viele stehen an der Grenze der Belastbarkeit, eine Trendwende ist nicht in Sicht. An Burnout leidendende IT-Professionals sind keine Seltenheit mehr. Laut Untersuchung des US-Verteidigungsministeriums ist der Stress von Mitarbeitern im Bereich Cyber Security heute durchaus mit den Belastungen in Aufgabenfeldern wie der Flugverkehrskontrolle, industriellen Prozesssteuerung oder medizinischen Überwachung vergleichbar.

Insellösungen treiben Aufwand

Vor allem das Stückwerk der jeweiligen Lösungen zur Absicherung der Unternehmens-IT, das sich in vielen Unternehmen vorfindet, stellt in dem Zusammenhang mittlerweile einen entscheidenden Aufwandstreiber dar. Denn klassischerweise ist es ja so, dass die IT-Security-Konzepte auf Unternehmensseite über die Jahre gewachsen sind. Sicherheitsmaßnahmen wurden nicht in einem Guss, sondern Schritt für Schritt aufgebaut und an neue Anforderungen angepasst.

Deswegen kommen heute meist unterschiedlichste Lösungen und Prozesse zum Tragen, die alle einen ganz spezifischen Zweck verfolgen – sei es die Absicherung des Perimeters oder auch der Schutz von Endpunkten. Ein solches Sammelsurium im Werkzeugkasten der IT-Sicherheit ist jedoch in gleich zweifacher Hinsicht kontraproduktiv. Zum einen erhöhen sich mit jeder „Einzellösung“ die Arbeitsanforderungen, da jede für sich im Auge behalten und gepflegt werden muss.

Der andere Punkt ist die Sicherheitseffizienz. Denn selbst wenn über Schnittstellen und (meist) komplexe Prozesse ein Austausch zwischen den verschiedenen Sicherheitssilos unterstützt wird, ist der kumulative Erkenntnis- und Effizienzgewinn bei weitem nicht so groß wie bei einem nativen Zusammenspiel der einzelnen Security-Funktionalitäten. Wir sprechen also insgesamt von keinen guten Voraussetzungen für die ohnehin schon überforderten und unterfinanzierten IT-Teams.

Zero-Trust-Konzepte sorgen für Erleichterung

Das Konzept eines Zero-Trust-Frameworks kann in dieser Situation entscheidende Abhilfe schaffen. Im Gegensatz zu klassischen Methoden der Netzwerksicherheit, bei denen bestimmten Nutzern pauschal vertraut wird, gilt beim Zero-Trust-Ansatz die Regel „Niemals vertrauen, immer verifizieren“.

Konkret bedeutet das: Mehrere integrierte Schutzebenen erkennen und verhindern Angriffe und blockieren vor allem sogenanntes „Lateral Movement“, bei dem Angreifer mehrere Techniken verwenden, um sich im Netzwerk zu bewegen und nach kritischen Schwachstellen und Daten zu suchen. Um dies zu verhindern, werden im Zuge von Zero Trust nicht zuletzt engmaschige Kontrollen der Zugriffsrechte durchgeführt.

Doch wie sieht das in der Praxis aus? Zur Beantwortung dieser Frage sollen drei Aspekte, die im Zuge von Zero Trust dazu beitragen, das Sicherheitsmanagement zu vereinfachen und IT-Teams zu entlasten, näher beleuchtet werden:

- Generelle Beschränkung des Zugriffs auf Systeme und Anwendungen. Entscheidender Grundsatz des Zero-Trust-Gedankens ist die zentrale Verwaltung und Übersicht für sämtliche IT-Systeme. Hierüber wird der Zugriff auf bestimmte Benutzer, Geräte oder Anwendungen beschränkt. Dies verhindert unbefugtes Eindringen in sensible Bereiche des Netzwerks und ermöglicht gleichzeitig vollständige Kontrolle über die einzelnen Berechtigungen. Zusätzlich verbessern sogenannte „Single Sign-on“-Technologien (SSO) in Kombination mit konsequenter Multifaktor-Authentifizierung die Zugriffssicherheit beträchtlich. Auch die Verantwortung, die einzelne Nutzer für ihre Passwörter tragen, lässt sich auf diese Weise minimieren. Eine Anmeldung genügt, um von einem zentralen Punkt aus auf alle Anwendungen zuzugreifen. Bedenkt man, dass der durchschnittliche User etwa 70 bis 80 Passwörter hat (und durchschnittlich sieben bis zwölf Stunden pro Jahr damit verbringt, sich an diese zu erinnern oder sie zurückzusetzen), bedeutet dies eine erhebliche Zeitersparnis.

- Vollständige Übersicht, wer sich mit dem Unternehmensnetzwerk verbindet. Multifaktor-Authentifizierung gehört zu den Eckpfeilern eines Zero-Trust-Frameworks. Einerseits erhöht sie die Sicherheit enorm, da drei verschiedene Elemente für eine Anmeldung im Netzwerk kombiniert werden – nämlich Wissen (Kennwort), Besitz (Hardware) und Biometrie (z.B. Fingerabdruck, Gesichtserkennung zum Entsperren des Smartphones). Zum anderen ermöglicht Multifaktor-Authentifizierung die umfassende sowie zentralisierte Verwaltung der Anmeldeinformationen. Auf Basis cloudbasierter Konzepte können sich Anwender jederzeit sicher und einfach anmelden – hierfür bedarf es nur einer App, die auf das Smartphone heruntergeladen wird, ohne dass die IT-Abteilung zusätzlich tätig werden muss. Unternehmen, die sowohl Online- als auch Offline-Authentifizierungsoptionen anbieten, versetzen autorisierte Nutzer darüber hinaus in die Lage, jederzeit auf alle nötigen Ressourcen zugreifen zu können – ohne dafür den Helpdesk zu kontaktieren. Die einstigen Berührungsängste mit solchen Technologien werden auf Anwenderseite zudem immer stärker abgebaut, da Multifaktor-Authentifizierung zunehmend den Alltag durchdringt. Social-Media-Plattformen nutzen diese ebenso wie Banken oder Einzelhändler.

- Bedrohungen früher erkennen. Mitarbeiter, die von zu Hause arbeiten – ob freiwillig oder im Zuge der aktuellen Einschränkungen – nutzen in vielen Fällen Firmengeräte auch dazu, persönliche E-Mails abzurufen und im Internet zu surfen. Der Schutz der Anwender vor Phishing-Angriffen und Drive-by-Downloads ist jedoch wesentlich schwieriger, wenn sie außerhalb des geschützten Netzwerkperimeters agieren. Ein Zero-Trust-Framework geht deshalb grundsätzlich von der Annahme aus, dass jedes Gerät, das sich mit dem Netzwerk verbinden möchte, durch Malware kompromittiert wurde. Eine solch konsequente Prüfung von Angriffsindikatoren auf Seiten der Endgeräte nimmt IT-Mitarbeiter ein ganzes Stück weit den Druck. Sie müssen nicht mehr selbst regelmäßig entsprechende Scans zur Bedrohungserkennung anstoßen oder Virensignatur-Updates jederzeit im Blick behalten. Ein weiterer Vorteil des integrierten Ansatzes ist es, dass identifizierte, infizierte Geräte automatisch daran gehindert werden, sich mit dem Netzwerk zu verbinden.

Zuletzt lässt sich festhalten, dass die vielen geschäftlichen und persönlichen Vorteile der Remote-Arbeit immer gegen die möglichen Konsequenzen abgewogen werden sollten. Nicht selten strukturieren Mitarbeiter im Homeoffice ihren Arbeitstag mittlerweile ganz anders und nutzen beispielsweise auch am Wochenende die Zeit, um sich einzuloggen, oder arbeiten auch werktags zu unterschiedlicher Tages- und Nachtzeit.

Die IT-Teams, die bereits vor der Corona-Pandemie unzählige Überstunden leisteten, müssen nun zusätzlich eine Belegschaft unterstützen, die weit verstreut ist und möglicherweise 24/7 – in nicht sicheren Netzwerken –aktiv wird. Dass dadurch neue Belastungen entstehen, ist offensichtlich. Die Implementierung eines Zero-Trust-Frameworks mag hier zunächst wie ein weiterer aufwendiger und komplexer Prozess erscheinen. Doch der Einsatz lohnt sich. Das Endergebnis ist ein stärkeres Sicherheitskonzept, das wesentlich einfacher zu verwalten ist.

Michael Haas ist Regional Vice President Central Europe bei WatchGuard Technologies.