E-Commerce als Ziel von DDoS-AttackenBad Bots haben Hochkonjunktur

11. Januar 2021

Im Zeichen des erneuten Lockdowns wird das Online-Einkaufen zum Gebot der Stunde. Doch DDoS-Angriffe (Distributed Denial of Service) auf E-Commerce-Plattformen gehören ebenso zur Tagesordnung. Daher sollten Online-Händler wissen, was sie dagegen tun können.

Alle Jahre wieder: Das Online-Geschäft glänzt mit hohen Zuwachsraten. Die gegenwärtige Pandemie und die damit geltenden Regeln, zuhause zu bleiben, tun ihr Übriges. Mithin viel zu tun für die Online-Händler – und für Hacker. Denn E-Commerce-Webseiten werden in dieser Zeit zu einem bevorzugten Ziel für Cyber-Kriminelle.

Denn die setzen verstärkt Bots ein, um DDoS-Angriffe auszuführen, betrügerische Einkäufe zu tätigen und nach Schwachstellen zu suchen, die sie für ihre unlauteren Zwecke nutzen können. Im Zuge einer Test-Webanwendung durchgeführten Advanced BOT-Protection registrierte Barracudas Research Lab Mitte November 2020 Millionen Angriffe ausgehend von tausenden verschiedenen IP-Adressen.

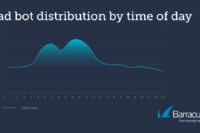

Bot-Hirten nutzen den normalen Arbeitstag

Cyber-Kriminelle sind ganz offensichtlich keine Kapuzenpulli-tragende IT-Nerds, die sich nächtens auf die Suche nach lohnenden Opfern begeben. So warten Bots nicht bis Mitternacht, um anzugreifen. Tatsächlich erreicht die Bot-Aktivität am späten Vormittag ihren Höhepunkt und fällt erst gegen 17 Uhr ab, was darauf hindeuten könnte, dass sogenannte Bot-Hirten ebenfalls eine recht normale Arbeitszeit haben.

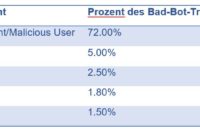

Dabei täuschen Cyber-Kriminelle gutartige User-Agents, indem sie neue Muster für diese Art von Angriffen anwenden. Unter „Bad Bot Personas“ versteht man Bots, die aufgrund ihres Verhaltensmusters als bösartig identifiziert wurden. Bösartige Bots werden nach User-Agent gruppiert, aber einige User-Agents sind gutartig.

GoogleBot als Beispiel eines gutartigen Bots durchsucht Webseiten und fügt diese zu Suchranglisten hinzu, sollte also nicht blockiert werden. Google nutzt viele verschiedene User-Agents.

Bösartige Bots versuchen, bekannte User-Agents zu fälschen.

Um eine Unterscheidung zwischen Gut und Böse treffen zu können, verwenden IT-Security-Fahnder unter anderem folgende Methoden:

- „Aufstellen“ von Honeytraps wie etwa versteckte URLs und JavaScript-Challenges. Bots folgen Links und reagieren auf JavaScript-Challenges im Vergleich zu Menschen natürlich anders.

- Verwendung von rDNS (Reverse-DNS-Lookup), um zu prüfen, ob ein Bot aus der angegebenen Quelle stammt.

- Prüfen, ob der Client versucht, auf URLs zuzugreifen, die von gängigen Fingerprint-Attacken auf Anwendungen verwendet werden.

- Können diese Methoden den Bot nicht abfangen, kommen weitere Analysen mittels maschinellem Lernen zum Einsatz.

Die im letzten November gesammelte Daten zeigen eine Zunahme der folgenden Bad Bot Personas: HeadlessChrome, yerbasoftware und M12bot, weit vor aktuellen Browsern wie etwa Microsoft Edge.

Der Nicht-Standard-User-Agent/Böswillige User umfasst die folgenden Kategorien:

- Bots, die vorgeben, ein bestimmter Browser zu sein, aber eine nicht standardisierte Zeichenfolge verwenden.

- Bots, die vorgeben, eine bestimmte Software zu sein, aber eine nicht standardisierte Zeichenfolge verwenden.

- Bots, die vorgeben, ein bestimmter Browser zu sein, aber aufgrund ungewöhnlicher Browsing-Muster oder anderer Bot-Checks entdeckt werden.

- Bots, die vorgeben, ein „guter“ Bot zu sein, aber mit rDNS-Lookups entdeckt werden.

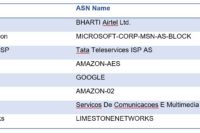

Bei der Prüfung, welcher ISP (Internet System Provider) oder welche ASN (Autonomous System Number) die Quelle der schlechten Bot-Aktivität ist, fanden sich sowohl indische Mobilfunkanbieter-Subnetzbereiche als auch einige der großen Public-Cloud-Provider. Dies zeigt, dass die Quelle der Bots möglicherweise international ist, obwohl dies vom Bot und der Webseite, auf die er abzielt, abhängt.

Damit dürfte die Quelle der Bots möglicherweise international sein, obwohl dies vom Bot und dem jeweils anvisierten Standort, abhängen würde.

Tipps zum Schutz vor Bot-Angriffen

E-Commerce-Teams sollten die folgenden Schritte unternehmen, um ihre Webanwendungen vor bösartigen Bots zu schützen:

- Nutzung einer adäquat konfigurierten Web Application Firewall (WAF) oder einer WAF-as-a-Service-Lösung.

- Anwendungssicherheitslösungen sollten einen Anti-Bot-Schutz enthalten, um fortgeschrittene automatisierte Angriffe effektiv erkennen zu können.

- Aktivieren von Credential Stuffing Protection, um eine Kontoübernahme (Account Take Over) zu verhindern.

Bei all dem, sollten Online-Händler vor allem keine Zeit verlieren. Die Shopping-Zeit im Vorfeld von Weihnachten ist in vollem Gange und die Hacker arbeiten pausenlos.

Dr. Klaus Gheri ist General Manager Network Security bei Barracuda Networks.