Mehr Sicherheit in Azure-Umgebungen

8. April 2019

Als natürliche Erweiterung der lokalen Angebote von Microsoft ermöglicht die Azure Cloud seit einigen Jahren die praktische Einrichtung von Hybrid-Cloud-Umgebungen. Tatsächlich verwenden 95 Prozent der Fortune 500-Unternehmen bereits Azure. Was das Thema Sicherheit betrifft, gibt es jedoch einige gängige Missverständnisse, wie Palo Alto Networks berichtet.

Oftmals unterliegen Unternehmen dem falschen Glauben, dass die gleichen Sicherheitskontrollen, die für AWS oder GCP gelten, auch für Azure gelten. Genau dies ist jedoch nicht der Fall. Nachfolgend nennt Palo Alto Networks die wichtigsten Herausforderungen sowie bewährte Sicherheitsverfahren, die helfen, Risiken zu minimieren und die Azure-Umgebung wesentlich sicherer zu gestalten.

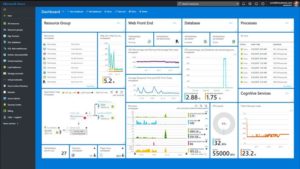

Sichtbarkeit

Untersuchungen von Palo Alto Networks zufolge beträgt die durchschnittliche Lebensdauer einer Cloud-Ressource zwei Stunden und sieben Minuten. Viele Unternehmen verfügen über Umgebungen, die mehrere Cloud-Accounts und Regionen umfassen. Dies führt zu dezentraler Transparenz und erschwert den Überblick über die Assets. Da sich nicht schützen lässt, was nicht sichtbar ist, wird das Erkennen von Risiken zur Herausforderung.

Best Practice: Verwendung eines Cloud-Sicherheitsansatzes, der einen Überblick über das Volumen und die Arten von Ressourcen (virtuelle Maschinen, Load Balancer, Sicherheitsgruppen, Gateways usw.) über mehrere Cloud-Konten und -Regionen hinweg auf einer einzigen Oberfläche bietet. Durch die Transparenz und das Verständnis der Umgebung lassen sich detailliertere und stärker kontextabhängige Richtlinien implementieren, Vorfälle untersuchen und Risiken reduzieren.

Während die nativen Cloud-Sicherheitsprodukte von Microsoft, wie beispielsweise das Azure Security Center, gut in Azure funktionieren, erfordert die Überwachung in großem Maßstab oder über Clouds hinweg die Sichtbarkeit von Drittanbietern von Plattformen wie RedLock von Palo Alto Networks.

Privilegien für globale Active Directory-Administrationskonten

Bei Azure Active Directory-Benutzerkonten mit Administratorrechten kann großer Schaden angerichtet werden, wenn Unbefugte Zugang erhalten. Administratoren vergessen oft, den Umfang dessen, was Azure AD-Benutzer tun können, einzuschränken.

Best Practice: Nicht einmal Ihre Top-Administratoren sollten die meiste Zeit über Zugriff auf die globale Administratorrolle haben. Unternehmen müssen sicherstellen, dass sie in RBAC (Role-Based Access Control) Rollen mit begrenztem Umfang erstellen und diese nur bei Bedarf auf Ressourcen anwenden. AD-Benutzer müssen durch Multifaktor-Authentifizierung (MFA) geschützt werden.

Privileg und Umfang für alle Benutzer

Generell ist es viel zu einfach, Benutzern Privilegien zu gewähren, sodass sie am Ende zu viele Privilegien haben. Oftmals geschieht dies aus Gründen der Zweckmäßigkeit oder um ein Produktionsproblem dringend um 3:00 Uhr morgens zu lösen.

Best Practice: Nutzung von RBAC und sicherstellen, dass die Berechtigungen, die von den Entitäten für eine bestimmte Rolle benötigt werden, auf einen bestimmten Umfang (Abonnement, Ressourcengruppe oder einzelne Ressourcen) beschränkt werden. Berechtigungen sind jedoch nur ein Teil der Geschichte. Man muss auch RBAC mit Azure Resource Manager koppeln, um Richtlinien zur Steuerung der Erstellung und des Zugriffs auf Ressourcen und Ressourcengruppen zuzuweisen.

Authentifizierung

Verlorene oder gestohlene Zugangsdaten sind eine der Hauptursachen für Sicherheitsvorfälle in der Cloud. Es ist nicht ungewöhnlich, Zugangsdaten für Public Cloud-Umgebungen zu finden, die im Internet zugänglich sind. Unternehmen benötigen eine Möglichkeit, Kompromittierungen von Konten zu erkennen.

Best Practice: Starke Kennwortrichtlinien und eine mehrstufige Authentifizierung sollten immer durchgesetzt werden. Azure bietet mehrere Möglichkeiten, den MFA-Schutz für Benutzerkonten zu implementieren, aber die einfachste davon ist, Azure MFA durch Ändern des Benutzerstatus einzuschalten.

Zugriffsschlüssel

Wie bereits erwähnt, sind verlorene oder gestohlene Zugangsdaten eine der Hauptursachen für Sicherheitsvorfälle. Leider weisen Administratoren oft übermäßig freizügigen Zugriff auf Azure-Ressourcen zu, und die Schlüssel zur Verwaltung dieser Ressourcen werden oft übermäßig freizügig vergeben. Diese Schlüssel gilt es jederzeit zu schützen, damit sie nicht versehentlich oder durch bösartige Aktivitäten abhandenkommen.

Best Practice: Das Speichern von Zugangsdaten in Anwendungsquellcode oder Konfigurationsdateien schafft die Voraussetzungen für Kompromittierungen. Stattdessen sollten die API-Schlüssel, Anwendungszugangsdaten, Passwörter und andere sensible Anmeldeinformationen in Azure Key Vault gespeichert werden.

Zu breite IP-Bereiche für Sicherheitsgruppen und uneingeschränkter ausgehender Datenverkehr

Netzwerksicherheitsgruppen (NSGs) sind wie Firewalling-Mechanismen, die den Datenverkehr mit Azure VMs und anderen Rechenressourcen kontrollieren. Leider weisen Administratoren NSGs oft IP-Bereiche zu, die größer als nötig sind. Hinzu kommt, dass 85 Prozent der mit Sicherheitsgruppen verbundenen Ressourcen den ausgehenden Datenverkehr überhaupt nicht einschränken. Beide Vorgehensweisen sind kritisch für die Cloud-Sicherheit.

Untersuchungen des Cloud-Intelligence-Teams Unit 42 von Palo Alto Networks ergaben auch, dass immer mehr Unternehmen nicht den Best Practices für Netzwerksicherheit folgen und Fehlkonfigurationen oder riskante Konfigurationen aufweisen. Best Practices schreiben vor, dass der ausgehende Zugriff eingeschränkt werden sollte, um versehentlichen Datenverlust oder Datenexposition im Falle einer Verletzung zu verhindern.

Best Practice: Die IP-Bereiche, die jeder Sicherheitsgruppe zuwiesen werden, so einschränken, dass alles richtig vernetzt ist – aber nicht mehr offen lassen als nötig. Außerdem sollte man sicherstellen, dass die virtuellen Netzwerke in Subnetze segmentiert werden, um das Routing an VMs zu kontrollieren. Zusätzlich sollte man sicherstellen, dass man den SSH- und RDP-Zugriff auf VMs einschränkt oder deaktiviert.

Überprüfung von Auditprotokollen

Unternehmen benötigen einen Einblick in die Benutzeraktivitäten, um Indikatoren für Account-Kompromittierungen, Insider-Bedrohungen und andere Risiken zu ermitteln. Die Virtualisierung, die das Rückgrat von Cloud-Netzwerken bildet, und die Möglichkeit, die Infrastruktur eines sehr großen und erfahrenen Drittanbieters zu nutzen, sorgen für Agilität, da privilegierte Benutzer bei Bedarf Änderungen an der Umgebung vornehmen können. Der Nachteil ist das Potenzial für eine unzureichende Sicherheitsaufsicht.

Um dieses Risiko zu vermeiden, müssen die Benutzeraktivitäten verfolgt werden. So lassen sich Kontokompromittierungen und Insider-Bedrohungen identifizieren und es kann sichergestellt werden, dass ein bösartiger Außenstehender die Konten des Unternehmens nicht gekapert hat. Unternehmen können aber Benutzer effektiv überwachen, wenn die richtigen Technologien eingesetzt werden.

Best Practice: Die Überwachung der Aktivitätsprotokolle ist der Schlüssel zum Verständnis dessen, was mit den Azure-Ressourcen gerade geschieht. Unternehmen können Anomalie-Erkennung verwenden wie z.B. das ML-basierte UEBA von RedLock, um ungewöhnliche Benutzeraktivitäten, übermäßige Login-Fehler oder Versuche von Account-Hijacking zu erkennen, allesamt Indikatoren für Kompromittierungen von Konten.

Virtuelle Maschinen patchen

Es liegt in der Verantwortung der Cloud-Kunden, sicherzustellen, dass die neuesten Sicherheitspatches auf Hosts in ihrer Umgebung angewendet wurden. Die jüngsten Forschungsergebnisse von Unit 42 geben Aufschluss über ein verwandtes Problem. Herkömmliche Netzwerk-Scanner für Schwachstellen sind für lokale Netzwerke am effektivsten, übersehen aber wichtige Schwachstellen, wenn sie zum Testen von Cloud-Netzwerken verwendet werden.

Best Practice: Unternehmen sollten sicherstellen, dass die Hosts häufig gepatcht werden. Man sollte zudem alle notwendigen Hotfixes anwenden, die von den OEM-Anbietern veröffentlicht werden. Zusätzlich sollten Unternehmen sicherstellen, dass neue VM-Images mit den neuesten Patches und Updates für dieses Betriebssystem erstellt werden. (rhh)

Hier geht es zu Palo Alto Networks