GDPR – Herausforderung und Chance zugleich Bedrohung – nein keineswegs

15. Mai 2018

Die Richtlinien der EU-Datenschutzgrundverordnung (EU-DSGVO, General Data Protection Regulation, kurz: GDPR) sollten Unternehmen nicht als Bedrohung, sondern als Chance sehen. Sie können Transparenz und Vertrauen schaffen, indem sie sich vorbereiten und jetzt mit den richtigen Security-Technologien für die Sicherheit der Kunden- sowie Unternehmensdaten sorgen.

GDPR-Compliance-Level

Ende des Monats sind die neuen Regelungen der EU-Datenschutzgrundverordnung (EU-DSGVO, GDPR) in Kraft getreten. Wer sie nicht einhält, dem droht eine Strafe von bis zu 20 Millionen Euro oder vier Prozent des weltweiten Jahresumsatzes – je nachdem welche Summe höher ist. Doch dieses Damoklesschwert bedeutet für Unternehmen auch eine Chance, ihre IT-Security in den Vordergrund zu rücken, um das Vertrauen ihrer Kunden mit zuverlässiger Datensicherheit zu bestärken.

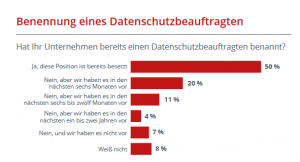

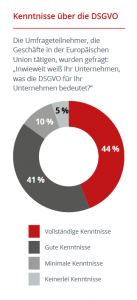

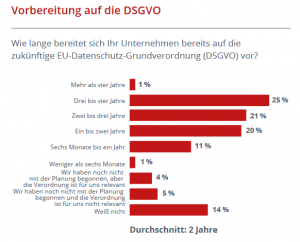

Laut einer IDC-Studie von August 2017 haben jedoch weniger als ein Jahr vor dem großen Tag des Inkrafttretens von GDPR nur etwas mehr als die Hälfte bereits mit der Umsetzung von Maßnahmen begonnen. Nachzügler ist geraten schnellstmöglich damit zu beginnen, denn mit einigen Schritten kann der GDPR-Compliance-Level enorm gesteigert werden.

Um GDPR-Compliance zu erlangen, gibt es keine Nonplusultra-Lösung, die alle Probleme löst. Selbst die Formulierung der Gesetzgebung ist schwammig – Unternehmen müssen selber entscheiden welche Maßnahmen für sie „geeignet“ oder „angemessen“ sind. Es wird lediglich der aktuelle „Stand der Technik“ erwartet. Um diesen Stand zu erreichen, muss man einen dreistufigen Prozess durchlaufen, bei dem Unternehmen ihren individuellen Upgrade-Plan zur Restrukturierung der IT-Security-Landschaft umsetzen.

Die Phasen

In der ersten Phase müssen sie Datenbestände, Datenflüsse und Datenverarbeitungsprozesse untersuchen, Risiken erkennen und daraufhin festlegen, welchen Schutz die Daten benötigen. Im Anschluss gilt es, die Strukturen zu verändern und Datenschutzbeauftragte sowie Anwälte zu finden, die dann im dritten Schritt bei der technischen Umsetzung sowie Implementierung und Umsetzung von relevanten Sicherheitstechnologien unterstützend zur Seite stehen können.

Ein Umstieg von fragmentierten Lösungen mit eigenständigen Anti-Virus-, Netzwerk-Schutz- und Endgeräte-Schutz-Lösungen auf ein umfassendes Security-System ist besonders in Anbetracht der Zunahme von Cyber-Angriffen und hohen Verbreitungsgeschwindigkeiten von Ransomware-Attacken ratsam, um sensible Daten nachhaltig schützen und im Notfall schnell reagieren zu können. CIOs und CISOs hatten nie eine bessere Chance, Ressourcen für ein umfassendes Upgrade ihrer IT-Security-Systeme zu bekommen, um ein Sicherheitsfundament zu schaffen, auf das aufgebaut werden kann und das Vertrauen der Kunden stärkt.

Eine der neuen Anforderungen beinhaltet, dass Unternehmen jederzeit wissen, wo ihre Daten liegen und wer auf diese zugreifen kann. Laut McAfees Data Residency Report wissen das derzeit mit nur 47 Prozent weniger als die Hälfte der befragten Unternehmen. Dabei gibt es bereits Technologien, um diese Aufgabe zu erleichtern. Sogenannte Data-Loss-Prevention-Lösungen (DLP) können unternehmensweit Daten erfassen, lokalisieren und verfügen über Zugriffs-Management-Systeme. So entsteht ein Überblick darüber, wer welche Aktionen mit welchen Daten durchführen kann.

Auch Datenspeicher dürfen dabei nicht vernachlässigt werden. Darum schützen Unternehmen ihre Datenbanken besser mithilfe von Database-Security-Lösungen wie einem „Vulnerability Manager for Databases“, der dank automatisierter Erkennung aller Datenbanken im Unternehmensnetzwerk eine umfassende Übersicht der Datenbanken darstellt. Außerdem überprüft er die Datenbanken auf häufige Schwachstellen und spielt die neuesten Sicherheits-Updates auf, sodass auch der Sicherheitsstandard der Datenbanken gesichert ist. Eine Lokalisierung, der Zugriffsverteilung als auch die Strukturierung der Daten sind ein wichtiger Schritt GDPR-Anforderungen zu erfüllen.

Mobilzugriffe

Die zunehmende Vernetzung sowie der Zugriff auf Daten von mobilen Geräten erfordern immer häufiger, dass Unternehmen ihre Anwendungen aus der Cloud beziehen. Die Brücke zwischen GDPR und On-Premise- sowie Cloud-Anwendungen schlagen sogenannte Cloud Access Security Broker (CASB), welche Unternehmen dabei helfen, Anwendungen aus On-Premise-Umgebungen in die Cloud zu migrieren, die Zugriffe zwischen Cloud und Nutzer zu verwalten und somit sowohl Sicherheits- sowie Compliance-Richtlinien in der Cloud zu gewährleisten, als auch frühzeitig, automatisiert Bedrohungen zu erkennen. Ein beliebter Anbieter einer solchen Lösung ist die kürzlich von McAfee akquirierte Firma Skyhigh Networks.

Trotz aller Vorsichtsmaßnahmen kann jedes Unternehmen Opfer eines Cyber-Angriffs werden. Darum schreibt der Gesetzgeber vor, dass jeder Vorfall innerhalb von 72 Stunden gemeldet (nachdem dem Unternehmen die Verletzung bekannt wurde) werden muss. Die Realität zeichnet jedoch ein anderes Bild: Der Data Residency Report zeigt, dass Unternehmen durchschnittlich etwa 11 Tage benötigen, um einen Sicherheitsvorfall zu melden. Hierbei kann SIEM (Security Information and Event Management) Abhilfe verschaffen, indem Unternehmen die Möglichkeit erhalten, komplexe IT-Infrastrukturen zu kontrollieren, zentral zu verwalten und Aktionsrichtlinien einzuführen.

Das heißt, IT-Mitarbeiter erhalten via eines Dashboards Echtzeit-Einsichten in die IT-Systeme und können Sicherheitsverletzungen sowie Datenverluste schneller identifizieren, da die Vorfälle automatisch gemeldet, protokolliert und nach Prioritäten sortiert werden. Dadurch müssen diese lediglich feststellen, ob es sich bei den Vorfällen laut GDPR-Richtlinien um zu meldende Ereignisse handelt, und werden stark entlastet.

Hans-Peter Bauer

ist Vice President Central Europe bei McAfee. Er bringt eine mehr als 20-jährige Erfahrung in der Computer- und Informationstechnologie-Branche in seine Position ein.

Hier geht es zu McAfee