Netzwerkzugangskontrolle garantiert effiziente Compliance Mobilgeräte erhöhen die Komplexität

12. August 2016

Die Netzwerkzugangskontrolle (NAC; Network Access Control) spielt in der IT eine immer größere Rolle. Der Einsatz unterschiedlichster Endgeräte nimmt rasant zu. Wer sitzt zum Surfen eigentlich noch vor dem PC? Mittlerweile nutzen wir das Smartphone oder Tablet als Zugangsinstrument – das ist komfortabler und handlicher und das überträgt sich bis zum Arbeitsplatz. Die Möglichkeiten und der Komfort den diese Geräte bieten, erwarten die Mitarbeiter heute und zukünftig auch an ihrem Arbeitsplatz.

Unter dem Radar

Gerade die gängigen Endgeräte, wie auch einfache Access Points sind heute so kinderleicht zu bedienen, dass Mitarbeiter ohne weiteres entsprechende „Verteiler“ mitbringen, anschließen und betreiben können – ohne, dass es die IT-Abteilung mitbekommen würde. Dem IT-Verantwortlichen läuft es dabei eiskalt den Rücken herunter. Die Mitarbeiter selbst haben jedoch oft kein Gefühl und auch nicht das Know-how, welche Gefahren auf sie lauern. Die genutzten Geräte sind in der Regel gar nicht für den Unternehmenseinsatz gedacht und damit auch nicht einfach zentral verwaltbar. Das Zulassen auch nur einzelner Geräte öffnet jedoch den Zugang für alle anderen, wenn nicht zeitgleich oder vorher eine entsprechende Kontrollinstanz eingeführt wurde. Diese Instanz heißt Network Access Control.

Ein weiterer Grund, warum die Netzwerkzugangskontrolle aktuell auf dem Vormarsch ist, sind die mittlerweile einfachen und anwendbaren Lösungen. Bis vor kurzem noch basierten die meisten der angebotenen Produkte auf Technologien und Lösungsansätzen, die nicht oder nicht zufriedenstellend arbeiteten. So sollten flächendeckend Appliances im Netzwerk verteilt werden, die den Verkehr von unerwünschten Systemen blocken, Software auf allen Clients installiert werden, die nur die Kommunikation zu eigenen Geräten erlauben oder die Infrastruktur aufwendig auf Komponenten eines Herstellers umgerüstet werden.

Neue und alte, aber dafür gereifte Technologien bieten heute die Möglichkeit, eine Kontrolle und damit eine zentrale Sicherheitsinstanz einzuführen. Das bestehende Netzwerk muss nicht angepasst werden, es stehen keine hohen Investitionen an und der Aufwand ist absolut überschaubar.

Wichtig ist, dass die eingesetzte Lösung nicht nur den Zugriff kontrolliert, sondern auch zu einem signifikanten Anstieg der Transparenz im eigenen Netzwerk führt. Nur wenn bekannt ist, was genau und wo genau vorhanden und zugelassen ist, kann effektiv auf unbekannte und unerwünschte Systeme und Komponenten reagiert werden.

• Mitarbeiter dürfen nicht mehr unbemerkt fremde Geräte anschließen.

• Besucher dürfen nicht mehr einfach zugängliche Netzwerkzugänge nutzen.

• Nutzen Angreifer die unwissenden Mitarbeiter aus und tarnen sich zum Beispiel als Servicetechniker im Blaumann, dürfen trotzdem keine Geräte wie etwa Drucker, unbemerkt eingebracht oder getauscht werden.

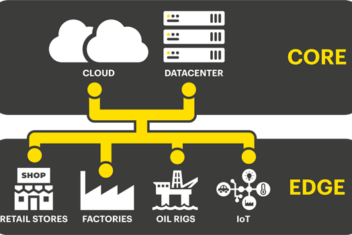

Die Technologien nutzen SNMP (Simple Network Management Protocol), um mit allen Switches und Routern in einem Netzwerk zu kommunizieren – unabhängig, von welchem Hersteller die Komponenten sind. SNMP beschreibt den Aufbau der Datenpakete, die gesendet werden können, und den Kommunikationsablauf. Das Protokoll regelt dabei die Kommunikation zwischen den überwachten Geräten und der Überwachungsstation. Durch diese direkte Kommunikation mit der „vordersten Front“, erhalten Sie eine vollständige Netzwerkübersicht und die Gewissheit, dass nicht Teilbereiche ausgelassen werden, weil beispielsweise nicht genügend Appliances verteilt wurden.

NAC und die Compliance

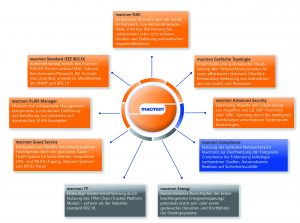

Neben der Netzwerkzugangskontrolle (NAC; Network Access Control) wird auch die detaillierte Überprüfung der zugelassenen Systeme auf Einhaltung der Sicherheitsrichtlinien immer wichtiger. In vielen Situationen reichen schon „kleine Sicherheitsverstöße“, um leicht erreichbare Angriffsflächen zu bieten. Eine permanente Überprüfung des „Compliance-Status“ und die automatisierte Durchsetzung der Vorgaben, sind damit unumgänglich. Als Spezialist für Netzwerkzugangskontrolle hat macmon secure diese Anforderung erkannt und bietet mit der macmon-Compliance die Option an, mehrere, verknüpfbare Komponenten zu nutzen, um die Unternehmensrichtlinien durchzusetzen.

Zahlreiche Unternehmen haben bereits Systeme im Einsatz, die in der Lage sind, den Compliance-Status der Endgeräte zu ermitteln und die Administratoren über Abweichungen zu informieren. Fast alle haben jedoch gemein, dass die effektive Durchsetzung der Richtlinien in der Regel von Hand oder zumindest reaktiv erfolgen muss.

Genau hier bietet die NAC-Lösung die entscheidende Unterstützung: Das Add-On Modul beinhaltet vier verschiedene Komponenten: Je nach Anforderung kann der Compliance-Status von externen Quellen empfangen, durch die Anbindung fremder Datenbanken aktiv eingeholt oder aktiv durch den macmon-Agenten ermittelt werden. Zusätzlich kann macmon Meldungen aus der Nutzung der integrierten IF-MAP Technologie verwenden.

Die Schlüsselfunktion übernimmt dabei die offene Schnittstelle, die beliebige, herstellerunabhängige Quellen verwenden kann, um den Compliance-Status eines Endgerätes zu übermitteln. Auch das Anbinden mehrerer unterschiedlicher Quellen auf einmal ist ohne weiteres möglich. Innerhalb der GUI wird zu jedem Endgerät der Compliance-Status angezeigt.

Wird dieser durch ein anderes System, wie beispielsweise Endpoint Security, Intrusion Prevention, Security Incident and Event Management, Patch Management oder Schwachstellen-Management verändert, so wird die Änderung, einschließlich der Angabe der Quelle und des Grundes, ebenfalls angezeigt. Das flexible Regelwerk erlaubt dann, auf gewohnt einfache Weise, eine Konfiguration der Reaktion auf die Status-Änderung. Endgeräte, die nicht mehr regelkonform sind, werden dann beispielsweise automatisch in Quarantäne und nach erfolgter Prüfung und entsprechend erneuter Status-Veränderung wieder in ihren ursprünglichen Netzwerkbereich verschoben.

Ein entscheidender Vorteil der Kombination verschiedener Lösungen ist dabei, dass die Zuständigkeiten der einzelnen IT-Bereiche nicht verändert werden. Wie und wann auf einen Richtlinienverstoß reagiert wird, entscheidet der Administrator des jeweiligen Systems. Die Netzwerkabteilung bietet mit macmon einen Automatismus zur Erfüllung von Isolationsaufgaben an. Sie muss in keiner Weise selber eingreifen, da die Isolierung und das Zurückführen automatisiert durch das Regelwerk erfolgen.

Mehrwerte

Die zweite Komponente der Compliance-Lösung ist der eigene Antivirus Connector. Diese aktive Komponente erlaubt das Anbinden diverser AntiVirus-Systeme wie beispielsweise Kaspersky, McAfee, Sophos, Symantec, F-Secure, G-Data oder TrendMicro und weitere, um auf kritische Events reagieren zu können, ohne notwendige Konfigurationen am AntiVirus-Management selbst vornehmen zu müssen.

Virenscanner können die permanent neuen Malware-Bedrohungen und modifizierte Schädlinge nicht immer vollständig abwehren und neben der Erkennung muss auch das Säubern gewährleistet sein. Regelmäßiges Patchen, aktuelle Virenscanner und zusätzliche Technologien wie Desktop Firewall, Host Intrusion Prevention oder Application Control bieten zwar bereits ein hohes Schutzniveau, dennoch gibt es Situationen, in denen der Virenscanner nicht mehr adäquat auf eine Bedrohung reagieren kann.

Wenn das AntiVirus-Programm auf einem Endgerät meldet, dass eine Malware nicht gesäubert und nicht gelöscht werden konnte, möchte man das betreffende System möglichst schnell finden und isolieren, um händisch eingreifen zu können. Der Antivirus Connector erkennt diese Situation und isoliert direkt das betreffende Endgerät oder verändert seinen Status auf „Non-Compliant“.

Die dritte Komponente der Lösung ist der Compliance-Agent, der zentral über die Benutzeroberfläche verwaltet wird. Ist also bisher nur eine teilweise oder noch keine Lösung im Einsatz, die die Richtlinienkonformität der Endgeräte überprüft, so kann auf den macmon-Agent zurückgegriffen werden.

Verteilt auf die Windows-Endgeräte des Unternehmens, ermittelt er zyklisch den Status des Virenschutzes, der Firewall, des Patch-Levels und weiterer konfigurierbarer Eigenschaften. Entspricht das Endgerät nicht den Vorgaben, so wird – wie beim Antivirus Connector oder durch ein anderes vorhandenes Compliance-System – der Status geändert und das Endgerät entsprechend des Regelwerkes isoliert.

Egal, welche der drei Komponenten genutzt wird: Als unsicher eingestufte Endgeräte werden selbsttätig in ein Quarantäne-VLAN oder auch Remediation-LAN verschoben, um sie in diesem geschützten Umfeld hinsichtlich des Sicherheitsstatus zu aktualisieren. Nach erfolgreicher Aktualisierung werden die Systeme unmittelbar wieder ihrer ursprünglichen Produktivumgebung im Netzwerk zugewiesen. Über die Report- und die Statistik-Funktionen bietet die Compliance-Lösung ferner eine umfassende Übersicht über den Sicherheitszustand, die übermittelnden Quellen zum Compliance-Status und Informationen zu Sicherheitsabweichungen der verwalteten Endgeräte.

Christian Bücker

Ist Geschäftsführer der macmon secure GmbH.