Cybercrime-as-a-Service-Markt boomt

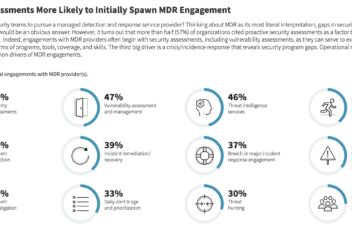

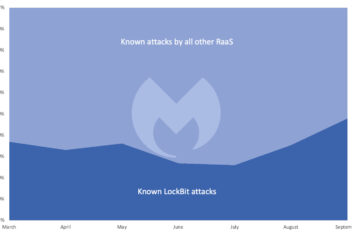

22. November 2022Cyber-Kriminalität floriert als Geschäftsmodell, Ransomware ist Innovationstreiber und gestohlene Zugangsdaten fungieren als Cash-Cow. Zu diesen Erkenntnissen kommt der aktuelle Sophos Threat Report. (mehr …) Mehr lesen