Rechtliche Aspekte von Cloud-Lösungen Rahmenbedingungen bei der Cloud-Nutzung

5. Mai 2015

Der Einsatz von Cloud-Diensten in Deutschland nimmt zu – mehr als drei Viertel aller Cloud-Nutzer bewerten ihre Erfahrungen mittlerweile als positiv. Blickt man aber auf die Liste der Bedenken gegen den Einsatz der Cloud, stößt man auf alte Bekannte: rechtliche und besonders den Datenschutz betreffende Aspekte sind hier führend. Doch wer die rechtlichen Rahmenbedingungen in Sachen Cloud kennt, der braucht nicht mehr davor zurückschrecken.

Rechtlicher Hintergrund

In aller Regel unterliegt die Nutzung von Cloud-Diensten den Regeln der Auftragsdatenverarbeitung: Der Cloud-Anbieter verarbeitet die Daten des Nutzers in dessen Auftrag und nach dessen Weisungen. Der Nutzer bleibt dabei immer Eigentümer seiner Daten, so dass sich rechtlich keine grundsätzlichen Probleme beim Datenschutz ergeben. Da die Daten auch beim Cloud-Provider noch dem Nutzer gehören und nur in dessen Auftrag verarbeitet werden, findet rein rechtlich keine Übermittlung von Daten statt.

Das Bundesdatenschutzgesetz legt fest, wie die Auftragsdatenverarbeitung organisiert werden muss und welche Regeln dabei vom Cloud-Anbieter und dem Cloud-Nutzer einzuhalten sind. In Paragraph 11 des Bundesdatenschutzgesetzes (BDSG) ist ein 10-Punkte-Katalog definiert, der von beiden Seiten umzusetzen ist. Um es dem Nutzer einfacher zu machen, übernehmen Cloud-Zertifizierer die Prüfung, ob ein Anbieter seinen Teil dieser Pflichten einhält.

Im deutschen Datenschutzrecht sind umfangreiche Auskunftsrechte verankert. Anbieter sollten in der Lage sein, Auskunft über Speicherorte zu geben. Bei der Auswahl eines Providers sollte daher darauf geachtet werden, dass der diese Rechte auch vertraglich zusichert. Ist dies nicht gegeben, so sollte besser ein anderer Anbieter gewählt werden.

Welche Speicherorte sind empfehlenswert? Im Europäischen Datenschutzrecht wird davon ausgegangen, dass von Anbietern innerhalb der EU-Mitgliedsstaaten ein angemessenes Schutzniveau erreicht wird. Bei der Datenverarbeitung außerhalb der EU gibt es sogenannte gleichgestellte Staaten, denen ein ähnliches Schutzniveau attestiert wird. Dazu zählen die Schweiz, Kanada und Argentinien. Bei anderen Staaten gibt es theoretisch die Möglichkeit, Verträge abzuschließen, die sich am EU-Recht orientieren.

Doch hierbei ist Vorsicht geboten: Neben wirtschaftlicher und sozialer Konkurrenz stellen derzeit vor allem staatliche Überwachungssysteme Herausforderungen an den Datenschutz. Erwähnt seien hier vor allem das Datenüberwachungsprogramm PRISM und der Patriot Act in den USA. Dieser verpflichtet die dort ansässige Unternehmen, Daten (auch jene, die in der EU gespeichert werden), auf Verlangen der US-Regierung herauszugeben. Seit den Enthüllungen des Whistleblowers Snowden ist allgemein bekannt, dass dies auch für Industriespionage verwendet wird.

Bekannt wurden zum Beispiel die Fälle großer Cloud-Provider, die zur Zusammenarbeit mit entsprechenden Diensten genötigt und dabei auch gleichzeitig zum Stillschweigen verpflichtet wurden. Nicht nur die USA, auch europäische Länder wie Großbritannien mit seinem Geheimdienst GCHQ unterhalten umfassende Überwachungsstrategien. Zusammenfassend lässt sich sagen: die Daten am besten innerhalb der EU (bei einem Unternehmen ohne US-Wurzeln), oder besser noch in Deutschland, hosten.

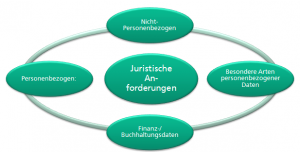

Datentypen

Um den eigenen Bedarf an Datensicherheit zu ermitteln, muss man die rechtlichen Anforderungen an die verschiedenen zu verarbeitenden Datentypen kennen. Es wird unterschieden zwischen:

nicht personenbeziehbare Daten,

personenbeziehbare Daten,

besondere Arten personenbeziehbarer Daten (z.B. Medizinische Patientendaten) sowie

Finanz- und Buchhaltungsdaten.

Erhöhte Datenschutzanforderungen gelten für personenbeziehbare Daten, insbesondere die „besonderen Arten personenbezogener Daten“ und für Finanz- und Buchhaltungsdaten. Letztere müssen z.B. bestimmte Aufbewahrungsfristen einhalten.

Sensible Daten, PRISM und Patriot Act: Was sind die Konsequenzen, die man als Unternehmen daraus ziehen sollte? Für US-Firmen ist PRISM kein Cloud-Stopper. Die dortige Aufregung richtet sich vor allem darauf, dass auch US-Bürger ausgespäht wurden. Für chinesische Unternehmen stellen die bekannt gewordenen Spionageskandale ebenfalls kein Hindernis bei der Nutzung von Cloud Angeboten dar. Wenn überhaupt, machen sich nur europäische Unternehmen Gedanken.

Dies geschieht zwar – vor allem aufgrund der Komponenten der Wirtschaftsspionage – auch zu Recht. Wenn der Lösungsansatz darin besteht, überhaupt keine Cloud-Services zu benutzen, werden allerdings in der Konsequenz alle anderen Regionen der Erde von den Mehrwerten dieser Cloud Services profitieren und Europa wird im weltweiten Vergleich von IT-Effizienz und Produktivität mit der Zeit immer weiter zurückfallen. Innovationstrends wie beispielsweise Industrie 4.0 (die digitale Revolution in der industriellen Produktion) müssen dann warten und ohne Europa stattfinden.Unter dem Strich ist „keine Cloud“ auch keine Lösung.

Generell gilt, dass die Daten am besten innerhalb der EU, bei einem Unternehmen ohne US-Wurzeln, gehostet werden sollte. Um auch die mögliche Überwachung europäischer Geheimdienste zu vermeiden, werden sich viele Nutzer wegen eines besseren Bauchgefühls für Anwender innerhalb Deutschlands entscheiden. Was bleibt, ist die Notwendigkeit nach individueller Risikoabschätzung bei gleichzeitiger Abschätzung der Potenziale und Mehrwerte.

Datensicherheit in der Praxis

Die Notwendigkeit von Datenschutz und IT-Sicherheit, auch und vor allem im Zusammenhang mit Cloud Services, ist eine Medaille mit zwei Seiten. Einerseits müssen vor allem personenbeziehbare Daten geschützt werden. Andererseits liegen die Flexibilität und die größten Mehrwerte der Cloud in der Public Cloud. Unterm Strich gilt auch bei der Umsetzung von und Investition in Sicherheit das Prinzip: auf das richtige Maß kommt es an.

Die größten Mehrwerte der Cloud liegen in der Public Cloud.

Die größten Datenschutzrisiken liegen in der Public Cloud.

Die Lösung: Privacy by Design. Dieser Terminus bedeutet, dass Technologien und Vorgehensweisen eingesetzt werden, die die Sicherheit der Daten gewährleistet. Zum Beispiel: Verschlüsselung, Organisations- und Betriebskonzepte, Regeln für den Umgang mit Daten, Minimierung der Sammlung von Daten, Minimierung des Transfers von Daten, Datenkontrolle durch den Nutzer. Bezüglich der Anforderungen an Datenschutz und -sicherheit empfiehlt es sich, eine Übersicht über die im Unternehmen existierenden Datenarten zu gewinnen. Nützlich sind folgende Fragestellungen:

Welche Arten von Daten existieren im Unternehmen?

In welchen Prozessen werden diese Daten verarbeitet?

In welchen Anwendungen bzw. Services werden diese Daten verarbeitet?

Wo laufen diese Anwendungen bzw. Services (jetzt, oder in Zukunft / in der Cloud)?

Wer hat Zugriff auf die Daten?

Welchen gesetzlichen Rahmenbedingungen unterliegen die Daten?

Welchen eigenen Anforderungen unterliegen die Daten?

Welche Konsequenzen hätte ein Verlust der Daten?

Welches Risiko besteht (realistisch) für den Verlust der Daten?

Es gibt sensible Daten und völlig unkritische Daten. Je nachdem, welche davon in den Prozessen zum Einsatz kommen, für die eine neue IT-Lösung gesucht wird, sind unterschiedliche Anforderungen an Datenschutz und Sicherheit zu richten. Je sensibler die Daten, desto höher die Anforderungen an die Datensicherheit. Allerdings ist eine objektive Analyse gefragt: Nutzer sollten sich vor Augen führen, in welchen Anwendungen die kritischen Daten im Moment verarbeitet werden und wie dies bei in Frage kommenden Cloud Services aussehen würde. Letztendlich entscheidend für die Auswahl der IT-Lösung ist nämlich nicht nur, welche Konsequenzen im Zweifelsfall zu tragen wären, sondern auch mit welcher Wahrscheinlichkeit ein solcher Zweifelsfall realistisch eintreten wird. Sicherheits- und Datenschutzmaßnahmen müssen angemessen, aber nicht übertrieben sein. (rhh)

Der Beitrag basiert auf Unterlagen von Comarch