„Unternehmen dürfen nicht mehr in Einzellösungen denken“

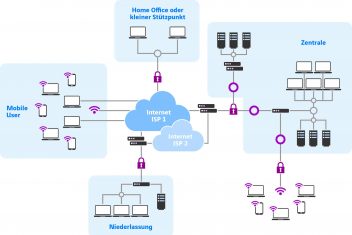

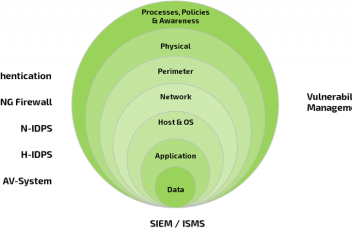

3. März 2017IT-Sicherheit muss unmittelbar in IT-Betriebskonzepte integriert sein. Bei der „Operational Security“ handelt es sich daher um einen Ansatz, der IT-Sicherheit grundsätzlich im Betrieb verankert sieht, der dort seinen… Mehr lesen