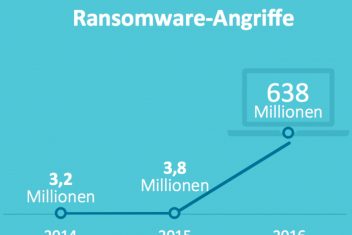

Patentrezept gegen Ransomware?

3. März 2017Security-Experten sind sich beim Ausblick auf Gefahrentrends weltweit einig: Ransomware steht hoch im Kurs. Welche Entwicklungen hier zu erwarten sind und wie gerade kleine und mittlere Unternehmen dieser… Mehr lesen