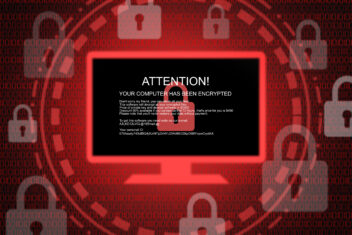

Abwehrmaßnahmen gehören gestärkt

18. November 2024Professional Services waren im vierten Quartal des vergangenen Jahres mit 22 Prozent am häufigsten von Ransomware betroffen. Das zeigt der Bericht „The State of Ransomware 2024“. Zudem waren… Mehr lesen