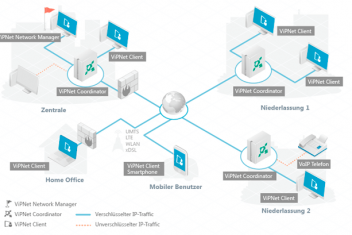

Sicher angebunden

20. Juli 2017Virtuelle Private Netze (VPNs) sind heutzutage Stand der Technik, um Mitarbeitern mobilen Zugriff auf Firmenressourcen zu gewähren oder Netzwerke von Unternehmensfilialen zusammenzuschalten. Das VPN stellt sicher, dass nur… Mehr lesen